Как производят ЛДСП — Древология

ЛДСП – это всем знакомая древесностружечная плита, но сверху она покрыта бумагой, пропитанной меламинновой смолой. Из ЛДСП прекрасно получается красивая и недорогая мебель, так как листы имеют разные текстуры и расцветки, и хорошо поддаются обработке даже кустарным способом.

Как делают ЛДСП

Прежде чем начать что-либо делать из материала, всегда интересно узнать, как он был изготовлен. Так как производят ЛДСП? Процесс производства ламинированного ДСП достаточно не просто, но интересный. Чтобы изготовить ламинированное ДСП используют горячий пресс. Он представляет собой две стальные пластины, которые располагаются горизонтально и точно друг над другом. Верхняя пластина прочно зафиксирована, к ней подведен насос, который занимается циркуляцией раскаленного масла.

Вторая пластина представляет из себя матрицу, которая и наносит на верхний ламинированный слой текстуру. Между верхней пластиной и матрицей располагается сплетенный из стойкой к высоким температурам изолированной проволоки «ковер», он и берет на себя функцию правильного распределения тепла между пластинами.

К нижней пластине листы ДСП подводятся при помощи реечек с роликами. Далее, на правильно расположенный лист накладывается пропитанная смолами меламиновая текстурированная бумага. Нижняя пластина, прикрепленная к поршням масляных цилиндров, сверху имеет гладкую поверхность, это позволяет избежать любых повреждений на ламинированном ДСП во время его производства.

Во время следующего этапа цилиндры нагнетают масло под расположенную внизу пластину и поднимают ее вверх. ДСП с наложенной на него пленкой прижимается к горячей верхней пластине. Пресс имеет давление около нескольких тонн, а матрица разогревается до 60°С. Смола, которая была пропиткой для пленки, под воздействием этого температурного режима разжижается и немного пропитывает поверхность ДСП.

Созданное между пластинами давление закрепляет этот эффект, а матрица успевает выдавить четкую текстуру рельефного рисунка. Весь процесс занимает всего пару-тройку секунд для одного листа ЛДСП.

Свойства ЛДСП

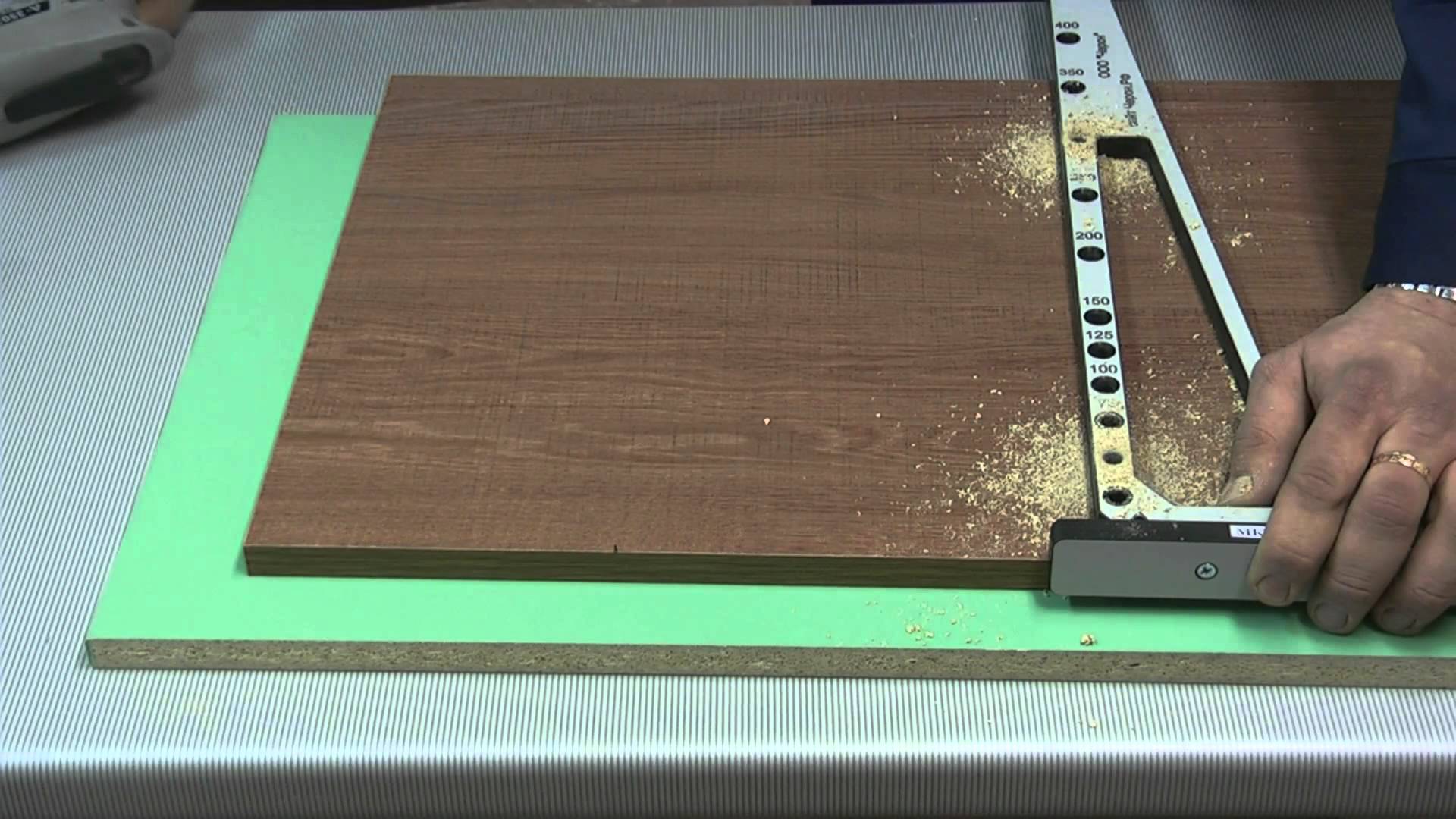

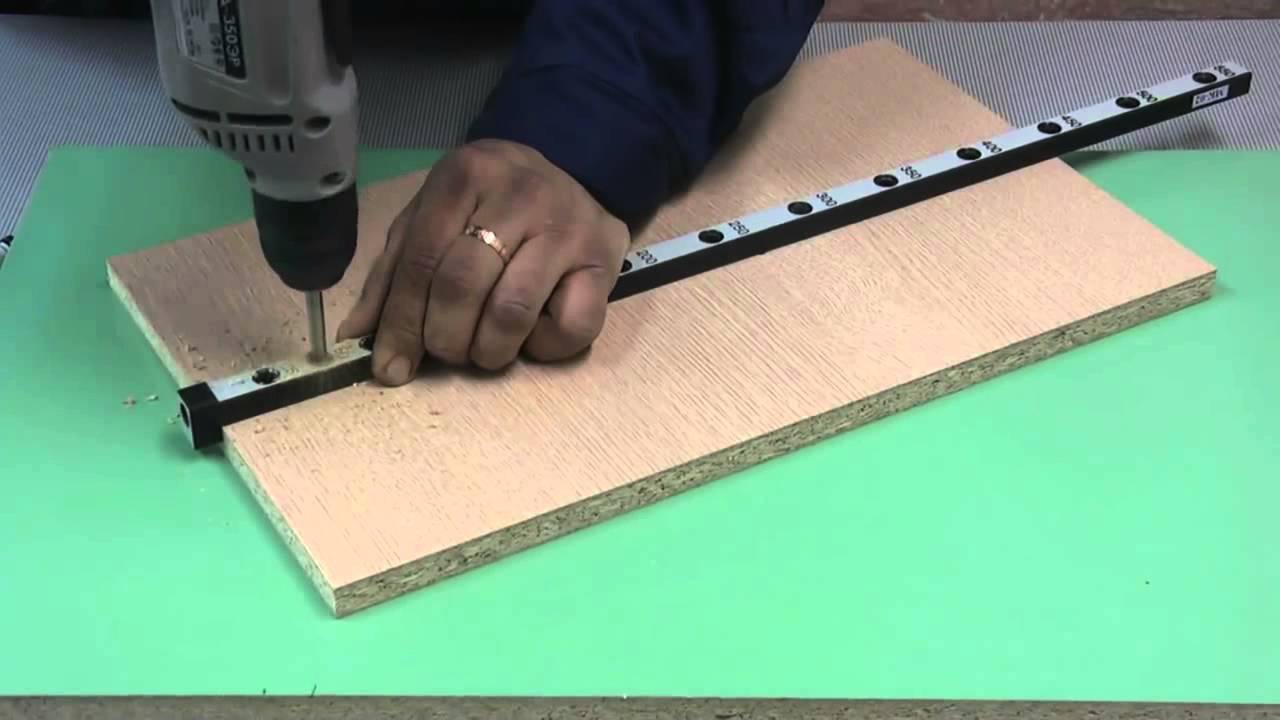

ЛДСП имеет очень большой спрос на рынке за счет своей простой обработки. Сделать распил листа или присадку фурнитуры можно даже кустарным способом, поэтому многие хозяйственники делают свой выбор в пользу ламинированного ДСП.

Сделать распил листа или присадку фурнитуры можно даже кустарным способом, поэтому многие хозяйственники делают свой выбор в пользу ламинированного ДСП.

Что можно сделать из ЛДСП

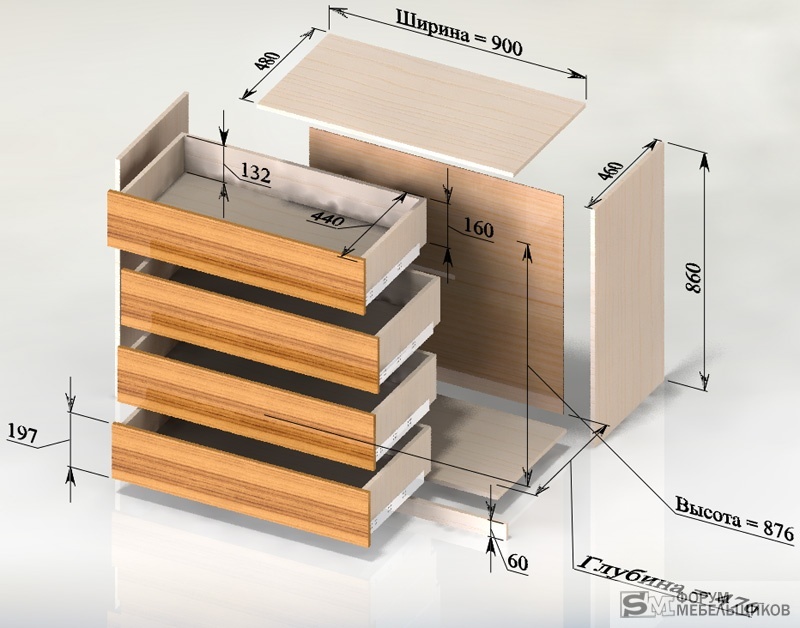

Из ЛДСП можно сделать простой и сравнительно дешевый фасад любого размера для кухни. Листы ЛДСП могут использоваться для изготовления комодов, компьютерных столов, прихожих и шкафов. Мебель будет получаться не слишком дорога, но красивая, к тому же, если у вас есть определенные навыки, вы можете изготовить ее самостоятельно, так ЛДСП достаточно просто в обработке.

Если же после всех работ у вас остались не востребованные листы, стоит подумать, что сделать из остатков ЛДСП еще для своего дома.

Вам будет интересно

ЛДСП или МДФ — какой материал лучше для мебели?

Попросите специалиста назвать два самых популярных материала для изготовления мебели, и он уверенно назовет ЛДСП и МДФ. Они давно и успешно используются в качестве заменителей дерева. Хотя технология их производства имеет сходные черты, свойства материалов различны. Если узнать эти различия, ответить на вопрос, какой из них лучше, будет просто.

ЛДСП — ламинированная древесно-стружечная плита. Ее основа — древесные стружки, прочно спрессованные и пропитанные формальдегидной смолой. Смола-добавка небезопасна, и существует два экологических стандарта — Е1 и Е2. Второй допускает больше вредных веществ, поэтому ЛДСП стандарта Е2 не используют для детских комнат и лечебных помещений.

МДФ — древесно-волокнистая плита. Изготавливают ее из древесных опилок, связующим для которых является лигнин или парафин. Такая плита безопасна в эксплуатации. Плита прочнее и устойчивее к высокой температуре и присутствию воды, чем ЛДСП, благодаря более мелким и однородным частицам.

Свойства плит МДФ

· безопасны;

· устойчивы к воде и высоким температурам, механическим повреждениям;

· мягкие, возможна тонкая обработка и отделка;

· цена выше, чем ЛДСП;

· отлично удерживают петли и другую фурнитуру;

· разнообразнее в видах отделки — кроме гладкого цветного покрытия эмалью, пластиком, широко используются филенки, резьба, карнизы, пилястры;

· практически обладают достоинствами натурального дерева (а стоят дешевле).

Глядя на изящные изделия, выполненные в разных стилях, бывает трудно поверить, что они сделаны из МДФ. На вид они совсем неотличимы от мебели из натуральной древесины.

Свойства плит ЛДСП

· ограниченно безопасны;

· устойчивы к температурным перепадам, влаге, механическому воздействию;

· твердые, что исключает тонкую отделку;

· более дешевые;

· ограничены в отделке — покрытие ламинированной пленкой, хотя и с широкой гаммой цветов и фактур.

Следует отметить, что в наиболее сложных условиях эксплуатации находится мебель для кухни и ванной комнаты, поэтому ей требуется уделить особенное внимание. Кроме температуры и влажности, случайных ударов, частого открывания дверец, она испытывает воздействие средств бытовой химии, кипящей воды и масел. Поэтому специалисты рекомендуют выбирать МДФ для такой мебели.

Сравнивая свойства ЛДСП и МДФ, мы видим, что главное преимущество ЛДСП — привлекательная цена. Нужна мебель эконом-класса по минимальной стоимости? Тогда ЛДСП — то, что нужно. Нужны красивые фасады с резьбой? Тонкой отделкой? Красивая, долговечная и безопасная мебель? Тогда выбор за МДФ.

ЛДСП – ламинированная древесностружечная плита

Древесностружечная плита (ДСП), самый популярный материал у мебельщиков всего мира. Основа практически 80% корпусной мебели изготовленной в мире – это ДСП (рис.1). Обычная древесностружечная плита представляет собой плоский лист различной ширины и толщины изготовленный методом горячего прессования с добавлением формальдегидных смол. «Черновая» ДСП не имеет декоративного покрытия и чаще всего используется в строительном деле и при изготовлении мягкой мебели. Нас больше интересует ламинированная ДСП или ЛДСП.

ЛДСП – это та же древесностружечная плита, только с декоративным покрытием (ламинатом), в качестве которого выступают пленки на основе бумаг пропитанных меламиновыми смолами (рис. 2). Именно из такого материала вы и будете делать себе мебель. ЛДСП идеально подходит для производства мебели, имеет большое разнообразие текстур и в отличие от обычного дерева, легче поддаётся обработке. Однако у неё есть один существенный недостаток. Распилить ЛДСП на отдельные детали в домашних условиях невозможно, так как ламинат на месте пропила, при распиливании плиты на обычном станке, легко откалывается, и пропил получается «рваным». Поэтому необходимо кроить ЛДСП на мебельных предприятиях, оказывающих услуги по распиловке.

2). Именно из такого материала вы и будете делать себе мебель. ЛДСП идеально подходит для производства мебели, имеет большое разнообразие текстур и в отличие от обычного дерева, легче поддаётся обработке. Однако у неё есть один существенный недостаток. Распилить ЛДСП на отдельные детали в домашних условиях невозможно, так как ламинат на месте пропила, при распиливании плиты на обычном станке, легко откалывается, и пропил получается «рваным». Поэтому необходимо кроить ЛДСП на мебельных предприятиях, оказывающих услуги по распиловке.

Важная информация:

- Толщина ЛДСП, может быть различной, от 10мм до 38мм. Наиболее распространённым материалом является ЛДСП толщиной -16мм. В качестве наполнения для дверей шкафов купе, а также рамочных фасадов используется ЛДСП толщиной 10мм. Также, очень популярны столешницы толщиной 28мм и 38мм.

- Размеры листа ЛДСП, также могут варьироваться в различных пределах. Размер листа важно знать в целях экономии материала, поэтому, прежде чем заказывать распил ЛДСП, нужно сделать карты раскроя и убедиться, что все детали помещаются на плите заданного размера.

- Важно видеть сам материал, из которого вам будут вырезать детали. На поверхности плиты не должно быть много царапин. Если же они и будут присутствовать, то желательно чтобы они были только с одной стороны. Иначе ваша новая мебель, из такой плиты, будет выглядеть поцарапанной.

- Края плиты не должны быть разбухшими от влаги. Такой материал полностью непригоден для дальнейшей обработки.

- Цвет и тиснение плиты (шероховатость поверхности), не имеют значения для изготовления мебели. Здесь вы вправе выбирать, что вам больше нравится.

- Если вы планируете сделать своими руками большую мебельную конструкцию, тогда выгоднее покупать целые листы ЛДСП, чем отдельные детали.

- Если в вашем городе не оказывают услуг по раскрою ЛДСП, отправляйтесь в ближайший областной центр и найдите оптовую базу по продаже мебельных плит. Такие организации очень часто оказывают услуги по раскрою ЛДСП, причём по очень выгодным ценам.

Для тех, кто хочет узнать больше о ДСП, мы подготовили цикл интересных и познавательных публикаций. Так что, усаживайтесь поудобнее и приступайте к изучению материалов нашего портала:

Ламинированное ДСП — его преимущества перед обычным ДСП.

Все чаще в запросах интернет поисковиков всплывает такое интригующее словосочетание как ламинированное ДСП. Его производители обещают, что это материал не восприимчив к огню, и из него можно создавать чудесные конструкции любых расцветок. Так ли это мы сегодня узнаем. Ламинированное ДСП – не что иное как обыкновенное ДСП подвергшиеся ламинированию, вследствие чего приобрело устойчивость к появлению трещин, пустот, а обработка специальным составом против грибка и бактерий, делают его менее подверженным к воздействию огня и более влагоустойчивым. Эти и другие качества делают ЛДСП (ламинированное ДСП) наиболее популярным материалом в поисковых запросах.

Эти и другие качества делают ЛДСП (ламинированное ДСП) наиболее популярным материалом в поисковых запросах.

Где же применяется ламинированное ДСП, в частности популярное и часто запрашиваемое у поставщиков ЛДСП 2, 8 и ЛДСП 2, 5. Сфера его применения более широка, чем может сперва показаться. ЛДСП используется как в промышленном производстве офисной мебели, так и домашнем для корпусной, кухонной мебели. В домашнем производстве ЛДСП отлично обрабатывается рубанком, легко красится, сверлится, при необходимости, а его листы можно даже склеить. Именно из-за такой повышенной функциональности из ламинированного ДСП производят полки, стеллажи, перегородки и ширмы, и иногда, благодаря оригинальной внешности, и в декоре помещения.

В чем же преимущество ЛДСП перед его старшим братом, ДСП классическим? К примеру, мы уже указывали на особенность ламинированного ДСП оставаться устойчивым к пожароопасным ситуациям, но это еще далеко не все, ведь этот материал практически не страдает от влаги и может быть использован для производства кухонной мебели, а вдобавок ЛДСП обладает повышенными показателями по тепло и звукоизоляции. Его легко монтировать и, в случае чего, ремонтировать. ЛДСП также достаточно жесткий материал и способен создать крепкий каркас, а цена его остается достаточно низкой по отношению к иным материалам.

Его легко монтировать и, в случае чего, ремонтировать. ЛДСП также достаточно жесткий материал и способен создать крепкий каркас, а цена его остается достаточно низкой по отношению к иным материалам.

ДСП ламинированное отличается обработано пленкой с термоактивными полимерами, сама пленка выглядит, как обычная бумага, но в зависимости от применимого к ней воздействия, например ей, бумаге, можно придать любой окрас, тон и рисунок. После бумагу пропитывают меламиновой смолой, которая делает ее жесткой и хрупкой одновременно. Далее бумага с помощью прессования соединяется с ДСП, в итоге мы получаем ламинированное ДСП. ЛДСП служит гораздо дольше, чем обычное ДСП, их углы не отслаиваются, не затираются и не пузырятся, даже горячую сковородку можно спокойно оставлять.

Материал ДСП (ЛДСП). Особенности, преимущества и недостатки

ДСП или древесно-стружечная плита – один из самых распространенных материалов, применяемых при производстве полок, книжных шкафов и стеллажей. Он получается путем прессования древесной стружки, смешанной с синтетической смолой. Ламинированный ДСП (ЛДСП) отличается от обычного наличием ламинирующего покрытия из пропитанной меламином бумаги.

Он получается путем прессования древесной стружки, смешанной с синтетической смолой. Ламинированный ДСП (ЛДСП) отличается от обычного наличием ламинирующего покрытия из пропитанной меламином бумаги.

Технология производства этого материала определяет его ключевые достоинства:

— Устойчивость к воздействию воды и высоких температур. Благодаря покрытию из меламина ЛДСП не страшны контакты с влагой или горячими предметами. Вот почему этот материал часто используют, когда нужно изготовить мебель для кухни или полки в ванную комнату.

— Низкая стоимость. Предметы мебели, собранные из ЛДСП, стоят значительно дешевле аналогов из массива дерева.

— Большой выбор расцветок и фактур. Пленка, которой покрывается ламинированный ДСП, может иметь любой цвет и имитировать самые разные поверхности: не только дерево, но и камень, пластик, металл и др. Это значит, что детская мебель из ЛДСП может быть выполнена в самых ярких цветах. Кроме того, в отличие от натурального дерева ламинированный ДСП лишен таких несовершенств, как сучки, трещины и т.п.

Кроме того, в отличие от натурального дерева ламинированный ДСП лишен таких несовершенств, как сучки, трещины и т.п.

— Прочность. Благодаря однородной структуре ламинированный ДСП относится к классу высокопрочных материалов, стойких к механическим повреждениям. Это значит, что мебель из ЛДСП служит долго и хорошо подходит для активного использования. Часто именно из этого материала изготавливается детская мебель.

К минусам данного материала нередко относят наличие в составе ДСП формальдегидных смол, в больших концентрациях оказывающих негативное влияние на организм человека. Однако в современных модификациях ЛДСП содержание вредных веществ сведено к минимуму. Подтверждением этого факта служит то, что мебель из ламинированного ДСП часто заказывают для детского сада и других мест, рассчитанных на длительное пребывание маленьких детей.

Обработка и защита торцов

Чтобы придать торцам более эстетичный вид, а также защитить ваше изделие от различных повреждений (удары, влага и т.

д.) на торцы приклеивают пластиковую кромку. Подробнее об этом читайте в статье про виды кромок

д.) на торцы приклеивают пластиковую кромку. Подробнее об этом читайте в статье про виды кромокНаш онлайн-конструктор мебели

Попробуйте сделать шкаф, комод, стол или кухню в нашем простом онлайн-конструкторе и сразу узнаете стоимость!Из чего делают офисную мебель?

Предлагаем вашему вниманию краткий обзор материалов, используемых в производстве офисной мебели.

Начнем с самого распространенного и популярного материала – ЛДСП (ДСП).

ДСП — древесно-стружечная плита, получаемая путем горячего прессования высушенной технологической щепы, смешанной со связующим веществом неминерального происхождения.

ДСП обычно применяют как отличный строительный материал, упаковочный материал и пр.

Для производства мебели используют Ламинированную древесно-стружечную плиту (ЛДСП).

ЛДСП — производят на основе высококачественных ДСП (плит без царапин и механических дефектов, пятен и пр.), которые облицовывают при повышенном давлении и температуре стойкой меламиновой пленкой и покрывают специальным лаком, устойчивым к влаге и механическим повреждениям.

Почему производители офисной мебели выбирают ЛДСП?

Главная причина — низкая стоимость, по сравнению с натуральным деревом.

Но есть и ещё ряд плюсов.

- Плита проста в обработке, при распиле срез закрывается кромкой и изделие получает завершенный вид.

- Так же огромным преимуществом служит обилие расцветок и рисунков на любой вкус потребителя. У некоторых производителей ламинированных ДСП насчитывается от 200 вариантов декоров и выше.

- Необходимо подчеркнуть прочность данного материала, хорошие физико-механические свойства, влагостойкие характеристики.

Помимо производства мебели ЛДСП используется для отделочных работ, в строительстве.

Так же в мебельном производстве используется такой материал, как ДВП.

ДВП – древесно-волокнистая плита. Основой служат побочные продукты деревообработки: стружка, обрезки пиломатериалов, щепа и пр., которые перерабатываются в волокна. Далее путем горячего прессования или сушки ковра из древесных волокон при добавлении специальных связующих компонентов изготавливается плита.

Есть два способа производства ДВП: мокрый – без добавки связующих компонентов, и сухой – с добавлением синтетической смолы в измельченную массу из древесных волокон.

По жесткости ДВП бывают: твердые, полутвердые, сверхтвердые.

Наиболее часто в мебельном производстве используют такую разновидность ДВП, как оргалит — древесно-волокнистая плита мокрого производства. Оргалит отлично ламинируется, фрезеруется и обрабатывается.

В производстве мебели также применяют ДВП кашированные (декорированные).

Следующий материал нашего обзора — МДФ

МДФ — древесноволокнистая плита средней плотности, получаемая путем горячего прессования мелкодисперсной древесной массы. В процессе прессования, при нагревании, в древесных волокнах выделяется лигнин, который плавится и становится связующим веществом.

Стоимость данного материала несколько выше ЛДСП и, соответственно, он используется при производстве более дорогой офисной мебели: представительских кабинетов, кабинетов руководителя, декоративных мебельных фасадов.

МДФ обладает высокими прочностными характеристиками, но в тоже время материал достаточно мягок и удобен в обработке, хорошо обрабатывается фрезой, что позволяет создавать фасады любой сложности.

Из преимуществ МДФ можно выделить высокую влагостойкость, огнестойкость, устойчивость материала к перепадам температуры, высокие звуко- и теплоизоляционные свойства.

Для декора мебельных фасадов из МДФ используется окрашивание, лакирование, ламинирование, каширование (облицовывание пленочными материалами), отделка шпоном и пластиком. Множественная вариативность технологий декора делает МДФ достаточно привлекательным материалом для производителей мебели.

Далее поговорим о натуральном дереве.

Натуральное дерево. Из-за высокой стоимости многих древесных пород, изделия, изготовленные из натурального дерева можно считать элитными.

Материалы, наиболее часто применяемые в мебельном производстве — это массивы дуба, бука, ореха, ольхи, акации, вишни, березы, сосны, красного дерева. Разные породы дерева имеют свои преимущества и недостатки, какие-то лучше поддаются обработке, какие-то прочнее и т.д. Но эта тема для отдельной статьи, и здесь мы не будем останавливаться на этом подробно.

Мебель из натурального дерева отличается длительным сроком службы, богатством текстур, естественностью, её можно реставрировать.

Однако, мебель из натурального дерева требует более тщательного ухода, т.к. очень чувствительна и к влаге, и к повышенным температурам.

В категории офисная мебель натуральное дерево встречается только в элитных кабинетах руководителя.

Фабрика мебели «Мебелюкс» предлагает вашему вниманию экономичную мебель из ЛДСП. В нашем ассортименте вы найдете всю необходимую мебель для обустройства офиса и кабинета руководителя.

Плюсы и минусы ЛДСП

ЛДСП – ламинированная древесно-стружечная плита, изготовленная на основе натуральной древесины. Для придания ей эстетичного вида и защиты от внешних механических воздействий она при высоком давлении и температуре обклеивается пленкой полимерного типа.

Как делают ЛДСП

Перед тем как использовать плиту для конкретных целей всегда интересно знать, как делают ламинированное ДСП. Для получения ЛДСП задействуется горячий пресс.

С помощью второй пластины происходит нанесение на материал текстуры. Листы ДСП подводятся за счет реек с роликами. Затем на них ложится пропитанная смолами текстурированная бумага меламинового типа. Благодаря цилиндрам происходит нагнетание масла под нижнюю пластину и ее поднятие вверх. ДСП с пленкой прочно прижимается к верхней части пресса. Давление оборудования может достигать до 1 тонны. Смола под действием высокой температуры разжимается и пропитывает материал. Давление, образовавшееся между пластинами, улучшает данный процесс. Матрица позволяет получать четкую и реалистичную текстуру рельефного рисунка.

ЛДСП: плюсы и минусы

Востребованность ЛДСП связывают с большим количеством достоинств:

- устойчивость к влаге, пару и повышенной температуре;

- доступная цена;

- стойкость к механическим деформациям;

- простой уход;

- многолетний срок эксплуатации с сохранением первоначальных свойств;

- богатая цветовая палитра;

- красивая фактура, реалистично имитирующая натуральное дерево;

- универсальность применения;

- не подверженность к термическим и механическим воздействиям.

Как и любой материал ЛДСП имеет определенные недостатки:

- пористость плиты, что не позволяет осуществлять тонкую обработку;

- возможна деформация материала при повторном вкручивании шурупов;

- недостаточная прочность;

- плохо гнется;

- при воздействии давления трескается.

Проанализировал все преимущества и недостатки можно определить какая ЛДСП лучше для использования в конкретном случае.

Что такое аутентификация LDAP? — JumpCloud

Обновлено 1 февраля 2021 г.

Облегченный протокол доступа к каталогам, сокращенно LDAP, является одним из основных протоколов аутентификации, который был разработан для служб каталогов. LDAP исторически использовался как база данных информации, в основном для хранения такой информации, как:

- Пользователи

- Атрибуты этих пользователей

- Привилегии членства в группах

- … и др.

Эта информация затем использовалась для включения аутентификации для ИТ-ресурсов, таких как приложение или сервер.Они будут направлены на базу данных LDAP, которая затем проверит, будет ли у этого пользователя доступ к ней или нет. Эта проверка будет выполняться с передачей учетных данных пользователя. В результате часто возникает вопрос: что такое аутентификация LDAP? Продолжайте читать, чтобы получить ответ на этот вопрос и узнать, как JumpCloud Directory Platform может предоставлять аутентификацию LDAP в качестве облачной службы.

Истоки LDAP

Прежде чем мы определим, что такое аутентификация LDAP, мы должны поговорить о значении LDAP в целом.По словам Тима Хауза, соавтора протокола LDAP, протокол LDAP был разработан в Мичиганском университете, где Тим был аспирантом, чтобы первоначально заменить DAP (протокол доступа к каталогам) и обеспечить доступ с низкими накладными расходами к каталогу X.500 — служба каталогов, которую в конечном итоге заменит LDAP.

Я был в группе молодых выскочек, которые пытались принести Unix и Интернет в университетский городок. Интернет только зарождался, и Международная организация по стандартизации (ISO) создавала стандарты для всего, что связано с Интернетом, включая электронную почту и службы каталогов.Итак, мы работали с X.500, стандартом ISO для служб каталогов. В то время я также работал в отделе информационных технологий университета. Мне поручили этот проект по развертыванию каталога X.500 для кампуса, который я завершил, но я быстро понял, что это слишком сложный протокол и слишком сложный для машин, которые были на рабочих столах большинства людей. LDAP возник из-за моего желания сделать что-то более легкое, чтобы приспособить Mac и ПК, которые были на всех настольных компьютерах.”

Тим Хоуз

LDAP был очень успешным с момента его первого внедрения в 1993 году. Фактически, LDAP.v3 стал Интернет-стандартом для служб каталогов в 1997 году, согласно Википедии. LDAP также вдохновил на создание OpenLDAP ™ , ведущей платформы служб каталогов с открытым исходным кодом, которая породила множество других решений с открытым исходным кодом на основе LDAP (389 Directory, Apache Directory Service, Open Directory и др.) И легла в основу Microsoft ® Active Directory ® (AD) в конце 1990-х годов.LDAP даже является ключевым аспектом современных облачных каталогов, таких как JumpCloud Directory Platform. Таким образом, можно с уверенностью предположить, что аутентификация LDAP будет основополагающим элементом управления идентификацией на долгие годы, несмотря на свой возраст.

LDAP также вдохновил на создание OpenLDAP ™ , ведущей платформы служб каталогов с открытым исходным кодом, которая породила множество других решений с открытым исходным кодом на основе LDAP (389 Directory, Apache Directory Service, Open Directory и др.) И легла в основу Microsoft ® Active Directory ® (AD) в конце 1990-х годов.LDAP даже является ключевым аспектом современных облачных каталогов, таких как JumpCloud Directory Platform. Таким образом, можно с уверенностью предположить, что аутентификация LDAP будет основополагающим элементом управления идентификацией на долгие годы, несмотря на свой возраст.

Базовая аутентификация LDAP и общие проблемы

Аутентификация LDAP следует модели клиент / сервер. В этом сценарии клиент, как правило, представляет собой систему или приложение с поддержкой LDAP, которое запрашивает информацию из связанной базы данных LDAP, а сервер, конечно же, является сервером LDAP.Серверная часть LDAP — это база данных с гибкой схемой. Другими словами, LDAP может не только хранить информацию об имени пользователя и пароле, но также может хранить различные атрибуты, включая адрес, номер телефона, групповые ассоциации и многое другое. В результате обычным вариантом использования LDAP является хранение основных идентификаторов пользователей.

Другими словами, LDAP может не только хранить информацию об имени пользователя и пароле, но также может хранить различные атрибуты, включая адрес, номер телефона, групповые ассоциации и многое другое. В результате обычным вариантом использования LDAP является хранение основных идентификаторов пользователей.

При этом ИТ-отдел может указать системы и приложения с поддержкой LDAP (например) на связанную базу данных каталога LDAP, которая действует как источник достоверных данных для аутентификации доступа пользователей.

Как работает аутентификация LDAP между клиентом и сервером?

Итак, как работает аутентификация LDAP между клиентом и сервером? Короче говоря, клиент отправляет запрос информации, хранящейся в базе данных LDAP, вместе с учетными данными пользователя на сервер LDAP. Затем сервер LDAP аутентифицирует учетные данные, представленные пользователем, по их основному идентификатору пользователя, который хранится в базе данных LDAP. Если учетные данные, представленные пользователем, совпадают с учетными данными, связанными с их основным идентификатором пользователя, который хранится в базе данных LDAP, клиенту предоставляется доступ и он получает запрошенную информацию (атрибуты, членство в группах или другие данные). Если отправленные учетные данные не совпадают, клиенту запрещается доступ к базе данных LDAP.

Если отправленные учетные данные не совпадают, клиенту запрещается доступ к базе данных LDAP.

Что нужно для реализации LDAP?

Хотя аутентификация LDAP, безусловно, доказала свою эффективность, время, необходимое для внедрения и настройки инфраструктуры на основе LDAP в соответствии с потребностями современной организации в управлении идентификацией, может быть значительным. Исторически LDAP также был локальной реализацией, для чего требовались выделенные серверы, которые должны быть интегрированы в общую инфраструктуру управления идентификацией организации (которая исторически также была локальной).

Этот тип настройки может быть труднодостижимым, особенно для небольших ИТ-организаций или ИТ-организаций, ориентированных на развитие облачных технологий. В конце концов, большинство современных организаций хотели бы перенести всю свою локальную инфраструктуру управления идентификацией в облако. Это стало еще более приоритетным, поскольку организации переходят на удаленную работу. Однако по мере того, как все больше организаций заменяют свою традиционную локальную инфраструктуру облачными альтернативами, возникает вопрос: «Как мне обеспечить аутентификацию LDAP без каких-либо локальных устройств?»

Однако по мере того, как все больше организаций заменяют свою традиционную локальную инфраструктуру облачными альтернативами, возникает вопрос: «Как мне обеспечить аутентификацию LDAP без каких-либо локальных устройств?»

Облачная аутентификация LDAP

К счастью, появилась платформа облачных каталогов следующего поколения, которая может обеспечивать аутентификацию LDAP в качестве облачной службы.Она называется JumpCloud Directory Platform и не только обеспечивает облачную аутентификацию LDAP, но также безопасно управляет и подключает пользователей к их системам, приложениям, файлам и сетям без каких-либо локальных действий. Это связано с тем, что платформа каталогов JumpCloud стала кроссплатформенной (например, Windows ® , macOS ® , Linux ® ), независимой от поставщика (например, Microsoft ® , Google ® , AWS ®. ), основанный на протоколе подход (например, LDAP, SAML, RADIUS, SSH, OAuth и др.) К управлению современными ИТ-сетями.В результате ИТ-организации могут свободно использовать для себя лучшие ресурсы, зная, что они могут эффективно управлять всем этим с помощью JumpCloud.

), основанный на протоколе подход (например, LDAP, SAML, RADIUS, SSH, OAuth и др.) К управлению современными ИТ-сетями.В результате ИТ-организации могут свободно использовать для себя лучшие ресурсы, зная, что они могут эффективно управлять всем этим с помощью JumpCloud.

Узнать больше о JumpCloud LDAP Authentication

Мы надеемся, что это было полезно, но если вы все еще спрашиваете: «Что такое аутентификация LDAP?» Мы приглашаем вас зарегистрироваться для получения бесплатной учетной записи или запланировать демонстрацию, чтобы увидеть аутентификацию JumpCloud LDAP в действии. Мы предлагаем 10 бесплатных пользователей и 10 систем, которые помогут вам бесплатно изучить все функции нашей платформы, включая JumpCloud Cloud LDAP.Конечно, вы также можете связаться с командой JumpCloud, если у вас есть какие-либо вопросы. Мы также предлагаем 10-дневную круглосуточную круглосуточную поддержку в чате премиум-класса, чтобы помочь вам начать работу.

Общие вопросы и ответы по LDAP

Как LDAP работает с Active Directory? LDAP предоставляет средства для управления членством пользователей и групп, хранящихся в Active Directory. LDAP — это протокол для аутентификации и разрешения детального доступа к ИТ-ресурсам, а Active Directory — это база данных с информацией о пользователях и группах.

LDAP — это протокол для аутентификации и разрешения детального доступа к ИТ-ресурсам, а Active Directory — это база данных с информацией о пользователях и группах.

Внедрение LDAP происходит, когда злоумышленник использует измененный код LDAP для изменения или разглашения конфиденциальных данных пользователя с серверов LDAP. Предотвратите вредоносные инъекции с помощью проверки фильтра LDAP и проверки клиентских приложений LDAP.

Где мы используем LDAP?LDAP используется в качестве протокола аутентификации для служб каталогов. Мы используем LDAP для аутентификации пользователей в локальных и веб-приложениях, устройствах NAS и файловых серверах SAMBA.

Безопасен ли LDAP? Для защиты связи транзакции LDAP должны быть зашифрованы с использованием соединения SSL / TLS. Для настройки используйте либо LDAPS на порту 636, либо StartTLS на стандартном порту LDAP 389.

Хотя оба являются сетевыми протоколами, используемыми для аутентификации (проверки идентификатора пользователя), LDAP отличается тем, что он также может авторизовать (определять права доступа) клиентов и хранить информацию о пользователях и группах.

simMarket: DAVOR PULJEVIC — АЭРОПОРТ СПЛИТ (ЛДСП) P3D V5 (НАКЛОННЫЙ) и V4.5 +

Аэропорт Сплита (LDSP) — один из трех основных аэропортов Хорватии (LDZA, LDDU и LDSP). Аэропорт расположен недалеко от Адриатического побережья с очень интересными подъездами из-за окружающих гор и красивого пейзажа.

В течение последних двух лет аэропорт был в основном реконструирован с полностью новым терминалом, который был открыт прошлым летом. Этот пейзаж включает в себя все модификации и реконструкции реального аэропорта.Поскольку аэропорт расположен на наклонной местности, некоторые объекты находятся на разных уровнях, что чрезвычайно точно смоделировано в сценарии. Кроме того, взлетно-посадочная полоса не плоская, а имеет значительно несколько уклонов в форме буквы S, которая также была детально реконструирована в версии v5. Пейзаж также включает в себя сотни нестандартных объектов, широкое фотореалистичное покрытие и обширные окрестности, включая города Трогир и Кастела, все на основе аэрофотоснимков высокой четкости. Объекты Autogen и растительность чрезвычайно точны, как и пользовательская сетка аэропорта.

Этот пейзаж — первая часть большого будущего пейзажа, который покроет всю Далмацию от Задара до города Дубровник, с сотнями островов и нестандартных объектов.

Особенности декорации:

- Аэропорт Сплит (LDSP) и военная база «Divujle» (LDHD) с обширным окружением.

- Реальная и точная модель аэропорта на нескольких высотах и разбеганная окружающая территория (разрешение <1 м).Настраиваемая сетка всей площади.

- Очень точный и реальный уклон ВПП и рулежных дорожек (ТОЛЬКО версия P3D v5)

- Подробный AFCAD и возможность посадки и взлета ИИ с обеих сторон взлетно-посадочной полосы (23 при сильном западном ветре)

- Реальный 3D подход, взлетно-посадочная полоса и рулежные дорожки.

- Пользовательская текстура фартука HD с детальной разметкой земли на основе последних диаграмм.

- Очень детализированные здания аэропорта с полупрозрачными окнами обоих терминалов с реальным дизайном интерьера и трехмерными людьми.согласно официальным документам и планам аэропорта. Пользовательские 3D-деревья.

- Фотореалистичные текстуры всех объектов и зданий в аэропорту (HD-текстуры (2048x2048px) на основе внутренних HD-фотографий

- Динамическое и ночное освещение

- Анимированная анимация движения служебного транспорта на перроне и парковке. Анимированные ветроуказатели.

- Пейзаж наземного фото высокого разрешения на основе аэрофотоснимков высокой четкости (разрешение 15 см на пиксель в аэропорту, разрешение 60 см на пиксель в остальной части пейзажа)

- Детализированная (почти 100%) реалистичная ручная расстановка сотен тысяч автогенных объектов (зданий и деревьев) с точностью до 4 м на всю территорию (по умолчанию около 64 м).

- Полностью покрытые окрестности аэропорта с очень подробной индивидуальной 3D-моделью старого города Трогир (подход 05) и сотнями других нестандартных объектов в окрестностях (шипы, отели с антеннами …)

- Специальная, детализированная и реальная векторная береговая линия всего региона Далмации (от Задара до Дубровника — подготовленная для второй части фотореалистичного пейзажа Далмации)

- Ограждение, наземная техника, 3D трава, дорожное движение

- Аэронавигационные карты, документация аэропорта

- Возможность легкой оптимизации для хорошей частоты кадров (после установки прочтите документацию по декорациям)

- Полностью совместим с FS Global, FTX Global..

И многое другое ……

Как изменить пароль с помощью NetScaler в многодоменном лесу Active Directory с помощью ссылки LDAP

Содержание

Введение

Заказчикам Enterprise, реализующим смену пароля пользователя в многодоменном лесу, необходимо реализовать отсылку LDAP. В многодоменной среде; одного ldapaction достаточно для обхода всего дерева поддоменов для поиска пользователей и смены пароля.

В многодоменной среде; одного ldapaction достаточно для обхода всего дерева поддоменов для поиска пользователей и смены пароля.

В следующем примере предположим, что пользователю hruser1, находящемуся в поддомене HR.AAATM.COM, или salesuser1, присутствующему в поддомене SR.HR.AAATM.COM, требуется изменение пароля при следующем входе в систему; это может быть достигнуто с помощью ссылки LDAP, отправленной сервером глобального каталога (GCS).

Предварительные требования

Схема LDAP GCS должна быть изменена для атрибута пароля pwdLastSet , чтобы разрешить изменение паролей пользователей поддомена. В следующих результатах отладки aaad учетная запись пользователя hruser1 присутствует в поддомене hr.aaatm.com настроен на изменение пароля при следующем входе в систему. Для этого атрибут пароля pwdLastSet должен быть передан на GCS, чтобы GCS знал, что пароль для hruser1 необходимо изменить. Для этого необходимо изменить схему LDAP GCS, чтобы распространить атрибут PWDLastSet на GCS. Обратитесь к глобальным каталогам и частичному набору атрибутов для получения информации о том, как включить атрибут ( pwdLastSet ) как часть частичного набора атрибутов в ldapschema GCS.

Также см. Следующие снимки экрана, чтобы настроить то же самое:

Как генерируется переход LDAP?

Когда NetScaler получает ответ LDAP_REFERRAL на запрос изменения учетных данных для просроченного пароля, NetScaler следует по ссылке на сервер Active Directory (AD) и выполняет обновление (изменение пароля пользователя) на этом сервере.

Следующие шаги для того же:

Разрешите имя сервера AD в ссылке с помощью A-Record.

Выполните неблокирующее соединение с этим сервером.

Инициировать SSL / TLS.

Выполните привязку к новому серверу с учетными данными binddn, используемыми с GCS.

Проверьте объект пользователя на новом сервере.

Попытка обновления учетных данных для нового сервера.

ПРИМЕЧАНИЕ. Сервер AD в реферале должен принимать учетные данные binddn, настроенные для GCS.

Конфигурация на NetScaler

Для смены пароля на ldapaction в NetScaler необходимо настроить следующие параметры:

Порт SSL GCS, который нужно настроить для смены пароля (порт 3269)

> добавить аутентификацию ldapAction ldapref -serverIP 10.217.28.180 -ldapBase "dc = aaatm, dc = com" -ldapBindDn "cn = Administrator, cn = Users, dc = aaatm, dc = com" -ldapBindDnPassword d83d15c575dName -enameLandAccountName -en followReferrals ON -secType SSL -serverPort 3269 -passwdChange ENABLED Сделано |

> аутентификация sh ldapaction ldapref

1) Имя: ldapref

IP сервера: 10.217.28.180 Порт: 3269

Тип сервера: AD

Тайм-аут: 3 секунды BindDn: cn = Administrator, cn = Users, dc = aaatm, dc = com

Логин: sAMAccountName База: dc = aaatm, dc = com

Тип безопасности: SSL

Смена пароля: ВКЛЮЧЕНО

Аутентификация включена, требуется пользователь

Успех: 0

Отказы: 0

Проверить сертификат сервера LDAP: НЕТ

Имя хоста LDAP:

Извлечение вложенной группы: ВЫКЛ. |

Изменение пароля с помощью поиска A-Record DNS

Выполните следующую команду, чтобы изменить пароль с помощью поиска A-Record DNS:

> добавить аутентификацию ldapAction ldapref -serverIP 10.217.28.180 -ldapBase "dc = aaatm, dc = com" -ldapBindDn "cn = Administrator, cn = Users, dc = aaatm, dc = com" -ldapBindDnPassword d83d154575d426 -encrypted -ldapLoginName sAMAccountName 90ReCoralName -secType SSL -serverPort 3269 -passwdChange ВКЛЮЧЕН Сделано |

Параметр referralDNSLookup имеет значения A-REC, SRV-REC, MSSRV-REC. Параметр по умолчанию — A-REC.

> аутентификация sh ldapaction ldapref

1) Имя: ldapref

IP сервера: 10.217.28.180 Порт: 3269

Тип сервера: AD

Тайм-аут: 3 секунды BindDn: cn = Administrator, cn = Users, dc = aaatm, dc = com

Логин: sAMAccountName База: dc = aaatm, dc = com

Тип безопасности: SSL

Смена пароля: ВКЛЮЧЕНО

Аутентификация включена, требуется пользователь

Успех: 6

Отказы: 0

Проверить сертификат сервера LDAP: НЕТ

Имя хоста LDAP:

Извлечение вложенной группы: ВЫКЛ. |

Ниже приведены выходные данные отладки aaad для успешной смены пароля с помощью A-Record:

Для смены пароля hruser1, находящегося в поддомене, hr.aaatm.com

root @ ns # cat /tmp/aaad.debug Вт 16 дек 02:31:27 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[132]: start_ldap_auth при попытке авторизации hruser1 @ 10.217.28.180 Вт 16 дек 02:31:27 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[135]: start_ldap_auth Рефералы LDAP включены Вт 16 дек 02:31:29 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[195]: receive_ldap_bind_event Привязать OK Вт 16 дек 02:31:29 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c [956]: ns_ldap_search Поиск << (& (sAMAccountName = hruser1) (objectClass = *)) >> из базы << dc = aaatm, dc = com >> Вт 16 дек 02:31:29 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[980]: ns_ldap_search Отправлен поисковый запрос пользователя. Вт 16 дек 02:31:29 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[338]: receive_ldap_user_search_event получил LDAP_OK Вт 16 дек 02:31:29 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[391]: receive_ldap_user_search_event DN пользователя = << CN = hruser1, CN = Users, DC = hr, DC = aaatm, DC = com >> Вт 16 дек 02:31:29 2014 / главная / сборка / ТОТ / usr.src / netscaler / aaad / ldap_drv.c [426]: receive_ldap_user_search_event истек срок действия пароля AD, задержка обновления до тех пор, пока привязка пользователя не отправит код dos 0x773 Вт 16 дек 02:31:30 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[778]: receive_ldap_user_bind_event Получено событие привязки пользователя. Вт 16 дек 02:31:30 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[416]: ns_ldap_check_result Сбой действия LDAP (ошибка 49): недопустимые учетные данные Вт 16 дек 02:31:30 2014 /home/build/TOT/usr.

src/netscaler/aaad/ldap_drv.c [808]: receive_ldap_user_bind_event пользователь ldap_bind не удалось Вт 16 дек 02:31:30 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[830]: receive_ldap_user_bind_event Срок действия пароля истек? Вт 16 дек 02:31:30 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[833]: receive_ldap_user_bind_event повторная привязка Вт 16 дек 02:31:30 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[1906]: receive_ldap_rebind_event получено событие ldap rebind Вт 16 дек 02:31:41 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c [1045]: ns_ldap_change_password изменить пароль в AD для атрибута: UnicodePwd Вт 16 дек 02:31:41 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[1719]: ldap_finish_confirm_password отправлен ldap изменить Вт 16 дек 02:31:41 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[1809]: receive_ldap_passwd_modify_event анализ DNS-имени из dc. Вт 16 дек 02:31:41 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.

c[1147]: start_ldap_referral_with_host_info Реферальный хост: hr.aaatm.com:636 Вт 16 дек 02:31:41 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[1102]: ldap_async_referral ldap Поиск A-REC для hr.aaatm.com Вт 16 дек 02:31:41 2014 /home/build/TOT/usr.src/netscaler/aaad/name_resolver.c[39]: aaad_resolve_host_name Запуск асинхронного DNS для hr.aaatm.com Вт 16 дек 02:31:41 2014 /home/build/TOT/usr.src/netscaler/aaad/name_resolver.c[181]: receive_async_dns_event dns_ai_nextent что-то нашел ... Вт 16 дек 02:31:41 2014 / главная / сборка / ТОТ / usr.src / netscaler / aaad / ldap_drv.c [1970]: s tart_ldap_referral_auth Запуск перехода к hruser1 @ 10.217.28.190 Вт 16 дек 02:31:41 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[660]: continue_ldap_init Подключение к: 10.217.28.190:636 Вт 16 дек 02:31:41 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[796]: настройка ns_ldap_set_up_socket для подключения SSL к: 10.217.

28.190:636 Вт 16 дек 02:31:45 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[184]: receive_ldap_bind_event получить событие привязки ldap Вт 16 дек 02:31:45 2014 / главная / сборка / ТОТ / usr.src / netscaler / aaad / ldap_drv.c [195]: receive_ldap_bind_event Привязать OK Вт 16 дек 02:31:45 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[1045]: ns_ldap_change_password изменение пароля в AD для атрибута: UnicodePwd Вт 16 дек 02:31:45 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[1719]: ldap_finish_confirm_password отправлено изменение ldap Вт 16 дек 02:31:46 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[406]: ns_ldap_check_result ldap_result обнаружил ожидаемый результат LDAP_RES_MODIFY Вт 16 дек 02:31:46 2014 / главная / сборка / ТОТ / usr.src / netscaler / aaad / ldap_drv.c [1864]: receive_ldap_passwd_modify_event пароль изменен успешно, аутентифицирован

Изменение пароля с помощью поиска в DNS SRV-записи

ПРИМЕЧАНИЕ. Поиск DNS с использованием поддержки SRV-REC и MSSRV-REC доступен только в версии Netscaler 11.x и выше.

Поиск DNS с использованием поддержки SRV-REC и MSSRV-REC доступен только в версии Netscaler 11.x и выше.

Смена пароля из NetScaler должна использовать SRV DNS-запроса (если он настроен) с SITE, настроенным в настройках AD, чтобы определить AD DC, который находится поблизости и работает для инициирования смены пароля.Если для referralDNSLookup установлено значение SRV-REC, то любое доменное имя, обнаруженное в реферале ldap, добавляется к строке «_ldap._tcp» для формирования записи SRV. Например, если реферал — «hr.aaatm.com», то сформированная запись SRV будет «_ldap._tcp.hr.aaatm.com».

Выполните следующую команду, чтобы изменить пароль с помощью поиска SRV-Record DNS:

> добавить аутентификацию ldapAction ldapref1 -serverIP 10.217.28.180 -ldapBase "dc = aaatm, dc = com" -ldapBindDn "cn = Administrator, cn = Users, dc = aaatm, dc = com" -ldapBindDnPassword d83d15c4575dnferredName-sapBindDnPassword d83d15c4575dnferreds ON -referralDNSLookup SRV-REC-secType SSL -serverPort 3269 -passwdChange ENABLED Выполнено |

> аутентификация sh ldapaction ldapref1

1) Имя: ldapref1

IP сервера: 10. |

Ниже приведен фрагмент отладочного вывода aaad для изменения пароля с помощью поиска SRV-REC:

корень @ ns # cat / tmp / aaad.отлаживать Вт 16 дек 02:31:21 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[660]: continue_ldap_init Подключение к: 10.217.28.180:3269 Вт 16 дек 02:38:29 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[195]: receive_ldap_bind_event Привязать OK Вт 16 дек 02:38:30 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[338]: receive_ldap_user_search_event получил LDAP_OK Вт 16 дек 02:38:31 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[778]: receive_ldap_user_bind_event Получено событие привязки пользователя.Вт 16 дек 02:38:31 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[808]: получить_ldap_user_bind_event пользователь ldap_bind не удалось Вт 16 дек 02:38:31 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[830]: receive_ldap_user_bind_event Срок действия пароля истек? Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[1809]: receive_ldap_passwd_modify_event анализ DNS-имени из dc. Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[1147]: start_ldap_referral_with_host_info Реферальный хост: hr.aaatm.com:636 Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[1126]: l dap_async_referral ldap Поиск SRV-REC для hr.aaatm.com Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.

src/netscaler/aaad/name_resolver.c[39]: aaad_resolve_host_name Запуск асинхронного DNS для _ldap._tcp.hr.aaatm.com Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/name_resolver.c[181]: receive_async_dns_event dns_ai_nextent кое-что нашел ... Вт 16 дек 02:38:51 2014 / главная / сборка / ТОТ / usr.src / netscaler / aaad / ldap_drv.c [1970]: start_ldap_referral_auth Запуск перехода к hruser1 @ 10.217.28.190 Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[660]: continue_ldap_init Подключение к: 10.217.28.190:636 Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[796]: настройка ns_ldap_set_up_socket для подключения SSL к: 10.217.28.190:636 Вт 16 дек 02:38:52 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[195]: receive_ldap_bind_event Привязать OK Вт 16 дек 02:38:52 2014 / главная / сборка / ТОТ / usr.src / netscaler / aaad / ldap_drv.c [1864]: receive_ldap_passwd_modify_event пароль изменен успешно, аутентифицирован

ПРИМЕЧАНИЕ: Как создать запись SRV на NetScaler

Изменение пароля с помощью поиска DNS MSSRV-записи Если для параметра referralDNSLookup задано значение MSSRV-REC, то имя домена, найденное в реферале, добавляется к «_ldap. _tcp.

_tcp.

Выполните следующую команду, чтобы изменить пароль с помощью поиска DNS MSSRV-Record:

> добавить проверку подлинности ldapAction ldapref 2-serverIP 10.217.28.180 -ldapBase "dc = aaatm, dc = com" -ldapBindDn "cn = Administrator, cn = Users, dc = aaatm, dc = com" -ldapBindDnPassword d83d15cp4ccdName_subscribe -followReferrals ON -referralDNSLookup MSSRV-REC-secType SSL -serverPort 3269 -passwdChange ENABLED Выполнено |

>> sh аутентификация ldapaction ldapref2

1) Имя: ldapref

IP сервера: 10.217.28.180 Порт: 3269

Тип сервера: AD

Тайм-аут: 3 секунды BindDn: cn = Administrator, cn = Users, dc = aaatm, dc = com

Логин: sAMAccountName База: dc = aaatm, dc = com

Тип безопасности: SSL

Смена пароля: ВКЛЮЧЕНО

Аутентификация включена, требуется пользователь

Успех: 0

Отказы: 0

Проверить сертификат сервера LDAP: НЕТ

Имя хоста LDAP:

Извлечение вложенной группы: ВЫКЛ. |

Ниже приведен фрагмент отладочного вывода aaad для изменения пароля с помощью поиска MSSRV-REC:

корень @ ns # cat / tmp / aaad.отлаживать Вт 16 дек 02:31:21 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[660]: continue_ldap_init Подключение к: 10.217.28.180:3269 Вт 16 дек 02:38:29 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[195]: receive_ldap_bind_event Привязать OK Вт 16 дек 02:38:30 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[338]: receive_ldap_user_search_event получил LDAP_OK Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[1147]: start_ldap_referral_with_host_info Реферальный хост: hr.aaatm.com:636 Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_common.c[1126]: ldap_async_referral Поиск ldap MSSRV-REC для hr.aaatm.com Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/name_resolver.c[39]: aaad_resolve_host_name Запуск асинхронного DNS для _ldap._tcp.dc._msdcs.hr.aaatm.com Вт 16 дек 02:38:51 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[1970]: start_ldap_referral_auth Запуск перехода к hruser1 @ 10.217.28.190 Вт 16 декабря 02:38:52 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[195]: receive_ldap_bind_event Привязать OK Вт 16 дек 02:38:52 2014 /home/build/TOT/usr.src/netscaler/aaad/ldap_drv.c[1864]: receive_ldap_passwd_modify_event изменен пароль успешно, аутентифицирован

Главный — ЛДСП 210 — Каллахан

С чего начать? Вот основы, с которых можно начать.

Поиск в библиотечном каталоге приведет вас в онлайн-каталог библиотеки, чтобы узнать, есть ли у нас книга.Оказавшись там, он сообщит вам, доступен ли он и какой номер звонка (здесь мы не используем десятичную систему Дьюи). Выполните поиск по теме или ключевому слову, если не знаете, что ищете. Тематический поиск более конкретен, чем более общий поиск по ключевым словам.

Выполните поиск по теме или ключевому слову, если не знаете, что ищете. Тематический поиск более конкретен, чем более общий поиск по ключевым словам.

Библиотека базы данных — место для проведения виртуальных исследований. Тысячи периодических изданий полнотекстовые и проиндексированы, так что вы можете искать то, что хотите. У некоторых будет только цитата и реферат, но не расстраивайтесь.Некоторые из наиболее популярных баз данных находятся в левой части этого LibGuide.

Поиск журналов — Если вы ищете периодическое издание, используйте ссылку Поиск журнала. Если вы не знаете, с чего начать, но вам нужно найти статьи, начните с одной из баз данных, упомянутых слева. Средство поиска журналов сообщит вам, есть ли у нас журнал физически в библиотеке и / или в какой базе данных он индексируется.

Сравнение первичных и вторичных источников — Первичный источник — это фактическая информация, напрямую связанная с событием или от этого события. Вторичный источник — это выдуманная информация, которая полагается на первоисточник, а может и нет.

Вторичный источник — это выдуманная информация, которая полагается на первоисточник, а может и нет.

Реферат — Просто резюме статьи — не используйте это для цитирования ! При цитировании вы должны иметь целую статью.

Статья , прошедшая научную / экспертную оценку — Ученые из области автора критикуют статью и решили опубликовать и / или отредактировать на том основании, что она вносит значительный вклад в знание дисциплины.

Советы по поиску — большинство поисковых систем используют эти два основных способа поиска:

Логический поиск — забавное слово для использования терминов и / или / не при использовании двух или более условий поиска.

(например, Япония ИЛИ Германия — вернет все, что касается Германии или Японии; Япония НЕ Германия — исключает любые результаты Японии, в которых упоминается Германия)

Поиск по фразе — использование кавычек вокруг двух или более слов, чтобы два или более слов оставались неизменными при поиске.

(например, «Кристофер Ньюпорт» или «На вершине старого смоки»)

Не расстраивайтесь при использовании базы данных. Базы данных обычно индексируются людьми и при поиске реагируют только на определенные слова.Не все базы данных используют одни и те же слова для индексации статей. Помните об этом, когда будете искать одни и те же слова в разных базах данных. Используйте синонимы при поиске, если вы не получаете много результатов. Если у вас действительно возникли проблемы, обратитесь к тезаурусу (в базе данных или в физической копии). Если вы найдете статью, которая вам нравится или имеет отношение к вашему поиску, посмотрите, какие ключевые слова упоминаются. Не забывайте просматривать ссылки / работы, цитируемые на странице любой статьи. Кто-то уже провел некоторое исследование, и вы можете использовать его, чтобы найти более подходящие статьи или книги.Библиотека Trible имеет более 280 отдельных баз данных, каждая из которых даст вам разные результаты. Консультации библиотекаря-справочника могут помочь вам найти лучшую базу данных для ваших информационных потребностей..jpg) Помните, что лучше начать с широкой темы, а затем довести ее до более конкретной.

Помните, что лучше начать с широкой темы, а затем довести ее до более конкретной.Межбиблиотечный абонемент — предоставляется бесплатно. Зарегистрируйтесь на веб-сайте библиотеки в разделе «Приобретайте книги из других библиотек» в разделе «Услуги». Все, что у нас нет, мы найдем для вас.Пожалуйста, планируйте заранее. Если вы хотите посетить другие библиотеки в этом районе, вы можете получить карту VTC (Virginia Tidewater Consortium). С его помощью вы можете пойти и проверить ограниченное количество книг из других библиотек, таких как Уильям и Мэри, Хэмптонский университет и ODU. Карту можно получить в тиражной кассе библиотеки.

* Совет! — Знаете ли вы, что вам не нужно распечатывать статьи, которые вы найдете в базе данных? Откройте PDF-файл и найдите значок диска, и вы сможете сохранить его на промежуточном диске.Если у вас нет времени прочитать его, чтобы понять, имеет ли оно отношение к вашему исследованию, это может быть лучшим способом вместо того, чтобы печатать что-то, что вам не нужно, и, возможно, тратить деньги зря. Кроме того, у вас может быть резервная копия найденных вами предметов.

Кроме того, у вас может быть резервная копия найденных вами предметов.

** Выполнение поиска smart Google — введите (site: gov, site: edu или filetype: pdf), а затем введите поисковый запрос, чтобы получить более качественную информацию, чем обычный поиск. Google Scholar великолепен и даже может ссылаться на статьи в некоторые из наших баз данных, но не во все.Это не заменяет поиск по имеющимся у нас базам данных.

*** Википедия — конечно, вы можете ее использовать, но не стоит полагаться на нее как на полную. Википедия хороша для поиска других источников и получения общих знаний по теме. Большинство статей имеют ссылки на веб-сайты и статьи внизу каждой записи.

В случае сомнений обратитесь к справочному библиотекарю!

Мы можем помочь вам найти информацию по любой теме или помочь развить вашу тему подробнее.

Мы здесь, чтобы помочь вам добиться успеха.

Настраивает интерфейс для аутентификации конечных пользователей через LDAP

ldap.conf — Настраивает интерфейс для аутентификации конечных пользователей через LDAPldap.conf — настраивает интерфейс для аутентификации конечных пользователей через LDAP

/opt/pmx6/etc/enduser/auth.d/ldap.conf

Директивы конфигурации следующие:

- ldap_server

- Определяет ‘host: port’

серверов, к которым нужно подключиться, чтобы аутентифицировать пользователей через LDAP.Вы можете предоставить список хостов, каждый по отдельности линия. Если «: порт» не указан, по умолчанию используется порт 389.Примечание: Настоятельно рекомендуется указать два или более серверов LDAP. Этот выполняется путем разделения URL-адресов пробелами, например:

ldap: // myhost1: 389 ldap: // myhost2: 389 ldap: // myhost3: 389Чтобы использовать зашифрованное LDAPS-соединение, просто добавьте к хосту: порт префикс ‘ldaps: //’ (см.

пример ниже). Для подключений LDAPS порт 636 является

дефолт.

пример ниже). Для подключений LDAPS порт 636 является

дефолт.Пример:

ldaps: // локальный: 636 - bind_dn

- bind_password

- Задает отличительное имя и пароль, используемые для подключения к серверу LDAP.

для запроса отличительного имени пользователя, подлежащего аутентификации. Этот

DN / пароль должен иметь минимальные права, но он должен иметь возможность выполнять

запрос на получение DN для пользователя на основе имени / идентификатора, предоставленного пользователем.

Обратите внимание, что bind_dn подлежит подстановке переменных (см. Замена переменных ниже).

- base_dn

- Задает верхний узел каталога LDAP, под которым выполняется поиск

выполняется для получения отличительного имени пользователя, который

система пытается аутентифицироваться.

Пример:

base_dn = "OU = Пользователи, DC = mydomain, DC = com"

base_dn также может быть заменен переменной (см.

Замена переменных ниже).

Замена переменных ниже). - фильтр

- Определяет запрос LDAP, выполняемый для получения отличительного имени

учетная запись пользователя для аутентификации. Этот фильтр должен возвращать один (и только один)

запись результата; вы можете столкнуться с противоречивым поведением, если фильтр вернет

несколько результатов.

Обратите внимание, что фильтр подлежит подстановке переменных (см. Замена переменных ниже).

Примеры:

- Чтобы запросить сервер Active Directory по sAMAccountName:

(& (sAMAccountName = %% username %%) (mail = *))- Чтобы запросить сервер LDAP по почте:

(mail = %% имя пользователя %%)

- Чтобы запросить сервер Active Directory по sAMAccountName:

- attribute_mail

- Задает атрибут LDAP в вашей схеме LDAP, который ссылается на

на «основной адрес электронной почты» пользователя.

По умолчанию «почта», если

не предоставлен.

По умолчанию «почта», если

не предоставлен.

Замена переменной

Некоторые, но не все, параметры конфигурации в ldap.conf подлежат подстановка переменных, которая используется для замены информации или значений в директивы конфигурации с использованием предопределенного синтаксиса. Обратитесь к физическому лицу ldap.conf параметров, чтобы увидеть, какие из них поддерживают подстановку переменных.

Для замены доступны следующие переменные:

- %% имя пользователя %%

- Полное имя пользователя, указанное пользователем на странице входа.

- %% пароль %%

- Полный пароль, предоставленный пользователем на странице входа.

- %% bind_dn %%

- Bind DN, как указано в конфигурации.

- %% base_dn %%

- Базовое DN, как указано в конфигурации.

Примеры:

- Фильтр для запроса сервера ActiveDirectory по sAMAccountName:

(& (sAMAccountName = %% username %%) (mail = *))

- Фильтр для запроса LDAP-сервера по почте:

(mail = %% имя пользователя %%)

- Обвязка DN на основании DN

CN = %% имя пользователя %%, %% base_dn %%

Расширенная конфигурация

Следующие дополнительные ldap. conf рекомендуются параметры конфигурации для

использовать только опытные администраторы.

conf рекомендуются параметры конфигурации для

использовать только опытные администраторы.

- отладка

- Примечание: Этот вариант конфигурации рекомендуется для использования

Только опытные администраторы.

Включает запись отладки в журнал ошибок. Этот вариант генерирует значительный объем отладочной информации и рекомендуется использовать только во время тестирования.

- dn_discovery

- Примечание: Этот вариант конфигурации рекомендуется для использования опытными

только администраторы.

Включает фазу «Обнаружение DN пользователя» аутентификатора LDAP. Если этот параметр включен, аутентификатор LDAP пытается автоматически обнаружить DN пользователя и использует предоставленный ‘ind_dn / bind_password’ для подключения к серверу LDAP, чтобы сделать это обнаружение. Когда отключено, LDAP Аутентификатор пытается пройти аутентификацию напрямую, используя bind_dn в качестве DN пользователя вместе с паролем, предоставленным пользователь в форме входа.

- attribute_mail_index

- Примечание: Этот вариант конфигурации рекомендуется для использования

Только опытные администраторы.

Задает индекс атрибута LDAP ‘attribute_mail’, который возвращается как основной адрес электронной почты пользователя. Обратите внимание, что если запрос LDAP возвращает меньше элементов результата, чем этот индекс, проверка подлинности считается неудачной.

Авторские права (C) 2000-2008 Sophos Group. Все права защищены. Sophos и PureMessage являются товарными знаками Sophos Plc и Sophos Group.

Руководство по аутентификации Active Directory и LDAP

Active Directory (AD) — одна из основных частей среды баз данных Windows.Он обеспечивает авторизацию и аутентификацию для компьютеров, пользователей и групп, чтобы обеспечить соблюдение политик безопасности в операционных системах Windows. LDAP, или облегченный протокол доступа к каталогам, является неотъемлемой частью работы Active Directory. Понимание роли LDAP в функционировании AD необходимо для защиты вашего бизнеса от критических проблем безопасности.

Понимание роли LDAP в функционировании AD необходимо для защиты вашего бизнеса от критических проблем безопасности.

В этом руководстве будет определено LDAP в контексте Active Directory, объяснена важность обоих для безопасности и изложены передовые практики, которым следует следовать при использовании AD, включая реализацию инструмента мониторинга и управления, такого как SolarWinds ® Access Rights Manager ( РУКА).

Что такое Active Directory LDAP?

Lightweight Directory Access Protocol (LDAP) — это протокол приложения для работы с различными службами каталогов. Другими словами, хотя он поддерживается Active Directory, он также используется с другими службами.

Службы каталогов, такие как Active Directory, хранят информацию о пользователях и учетных записях, а также информацию о безопасности, такую как пароли, а затем позволяют обмениваться информацией с другими устройствами в сети.LDAP — это языковые приложения, которые используются для связи с другими серверами, также предоставляющими службы каталогов. По сути, это способ «общаться» с Active Directory и передавать сообщения между AD и другими частями вашей ИТ-среды.

По сути, это способ «общаться» с Active Directory и передавать сообщения между AD и другими частями вашей ИТ-среды.

Сеанс LDAP начинается с подключения к серверу LDAP, известному как агент системы каталогов, который «прослушивает» запросы LDAP. «Контроллер домена» — это другое имя сервера, ответственного за запросы аутентификации безопасности. Для пользователей управление доменом (DC) является центральным элементом Active Directory.DC определяет, как AD обеспечивает аутентификацию, хранит информацию об учетных записях пользователей и применяет политики безопасности, которые вы применили на контроллере домена или сервере.

Как Active Directory работает с LDAP?

Следующее, что вам нужно понять, это как работает аутентификация AD LDAP. По сути, вам необходимо настроить LDAP для аутентификации учетных данных в Active Directory. Операция «BIND» используется для установки состояния аутентификации для сеанса LDAP, в котором клиент LDAP подключается к серверу.

У вас есть два варианта выполнения аутентификации LDAP: простая и SASL.

- Простая аутентификация: Это включает три возможных подхода — анонимную аутентификацию, аутентификацию без аутентификации и аутентификацию по имени / паролю. В большинстве случаев простая аутентификация означает, что имя и пароль используются для создания запроса BIND к серверу для аутентификации.

- Аутентификация SASL: Структура SASL (простой уровень аутентификации и безопасности) использует другую службу аутентификации, например Kerberos, для привязки к серверу LDAP, а затем использует службу аутентификации для аутентификации.Это может обеспечить повышенную безопасность, поскольку разделение методов проверки подлинности и протоколов приложений делает каталог в целом менее уязвимым.

По умолчанию все сообщения аутентификации LDAP отправляются в виде обычного текста, что может оставить процессы аутентификации LDAP открытыми для проблем безопасности. Чтобы предотвратить это, вы должны использовать такие меры безопасности, как шифрование с использованием TLS или безопасность транспортного уровня.

После того, как вы выбрали метод аутентификации LDAP и завершили процесс интеграции LDAP с Active Directory, вы можете использовать комбинацию этих двух систем с любым приложением, которое вам нужно.Это означает, что вы можете использовать Active Directory для управления разрешениями для вашего приложения, файлов, групп и т. Д. С LDAP в качестве мессенджера, помогающего AD интегрироваться с остальными вашими системами.

Убедитесь, что настройки конфигурации LDAP в Active Directory всегда верны. Это влечет за собой знание того, включена ли аутентификация, используете ли вы простую аутентификацию или SASL, включена ли аутентификация для доступа по FTP и включена ли синхронизация пользователей и групп.Еще один фактор, который вы, возможно, захотите рассмотреть, — это то, как настроены ваши запросы и базы поиска; в противном случае вы можете упустить пользователей и группы в ходе таких процессов, как сканирование на предмет проблем безопасности или выполнение проверок перед аудитами.

Почему важны LDAP и Active Directory?

Для поставщиков управляемых услуг может быть очевидно, почему LDAP и Active Directory так важны, но если вы новичок в этой сфере, вот почему вам нужно тщательно подумать о том, как их эффективно использовать.

Active Directory — это часть уровня безопасности ваших ИТ-систем, а LDAP — это основная часть работы AD. Это означает, что обе составляющие имеют решающее значение для обеспечения безопасности вашей ИТ-среды.

Active Directory — это часть вашей системы, предназначенная для предоставления службы каталогов для управления пользователями. Это помогает вам управлять и контролировать все устройства в вашей сети, включая компьютеры, принтеры, службы и мобильные устройства, а также пользователей, которые взаимодействуют с этими устройствами. Вы можете назначить привилегии каждому пользователю или группе пользователей, чтобы разрешить им доступ к объектам (устройствам) или информации, содержащейся в Active Directory.

Active Directory важна, потому что доступ к информации в каталоге может повлиять на безопасность системы, а службы каталогов — это, по сути, телефонная книга для всего, что хранится в вашей организации с точки зрения информации и устройств.

Интеграция сервера каталогов и LDAP-сервера является важным результатом надлежащего и безопасного функционирования этих служб. С помощью LDAP пользователи могут получить доступ к информации, которая им нужна в AD для эффективного выполнения своей работы.Чтобы правильно настроить LDAP, вы должны понимать, какие процессы аутентификации вам нужны, как пользователи будут искать в системах и где находятся ваши потребности в безопасности и информации.

В связи с критически важной ролью Active Directory в вашей ИТ-среде, он может стать целью для хакеров и злоумышленников, которые хотят взломать ваши системы безопасности. Если осуществляется доступ к одной учетной записи высокого уровня или высокого уровня доступа, вы рискуете раскрыть конфиденциальные данные, такие как файлы и информация, или пароли для других учетных записей. LDAP является ключом к защите в Active Directory, потому что он обеспечивает аутентификацию всей операции.

LDAP является ключом к защите в Active Directory, потому что он обеспечивает аутентификацию всей операции.

Лучшие практики Active Directory

Active Directory играет жизненно важную роль в системах безопасности вашей ИТ-среды. По этой причине при использовании AD старайтесь придерживаться следующих рекомендаций, для получения дополнительных сведений прочтите наше полное руководство по лучшим практикам Active Directory:

- Убедитесь в правильной конфигурации. Выполняйте шаги настройки медленно и осторожно, чтобы убедиться, что Active Directory настроен правильно.Правильная настройка серверов LDAP снизит вероятность того, что проблема с AD повлияет на конечных пользователей.

- Тщательно настройте группы AD . При настройке групп Active Directory не забудьте разделить их на основе ролей или доступа, которые они должны иметь, и поддерживать эти группы в актуальном состоянии. Например, если кто-то переходит в новую роль, его групповое обозначение должно быть обновлено.

Управление этими аспектами AD помогает предотвратить несанкционированный доступ, поэтому ваша система остается в безопасности.

Управление этими аспектами AD помогает предотвратить несанкционированный доступ, поэтому ваша система остается в безопасности. - Соблюдайте принцип наименьшего доступа. Когда дело доходит до Active Directory, важна настройка каждого пользователя или группы с минимальным доступом, необходимым для выполнения их работы или выполнения своей роли. Чем больше доступа у какой-либо группы или пользователя, тем выше вероятность злоупотребления доступом. Другими словами, чем меньше доступа вы даете каждому пользователю и группе, тем безопаснее вы сохраняете свои системы в целом.

- Используйте инструменты. Один из важных шагов, который вы можете предпринять, чтобы убедиться, что ваша Active Directory настроен правильно, — это использовать высококачественные профессиональные инструменты.Централизованное решение, такое как SolarWinds Access Rights Manager, поможет вам эффективно управлять конфигурациями и разрешениями Active Directory.

ARM включает несколько функций, специально разработанных для управления Active Directory, включая инструменты для упрощения делегирования Active Directory, инструменты для управления группами и отчеты о разрешениях.Кроме того, средство аудита Active Directory помогает обеспечить безопасность и соответствие требованиям. Эти функции обеспечивают безопасность и эффективность вашей установки AD.

Независимо от того, выберете ли вы ARM или другой инструмент, жизненно важно тщательно протестировать его на определенной части бизнес-среды, прежде чем внедрять во всю ИТ-систему. SolarWinds позволяет сделать это, загрузив 30-дневную бесплатную пробную версию ARM.

Кроме того, выполняйте регулярные обновления, создавайте отчеты о разрешениях Active Directory и проверяйте актуальность программного обеспечения и инструментов и их эффективность для вашего бизнеса. - Проводите регулярные проверки. Аналогичным образом, вам также следует проводить регулярные проверки настроек аутентификации Active Directory и LDAP, независимо от того, используете ли вы инструмент или нет.Вы должны убедиться, что нет изменений конфигурации, способных создать угрозу безопасности или ошибку.

Управление LDAP и Active Directory

LDAP является важной частью функционирования Active Directory, поскольку он передает все сообщения между AD и остальной частью вашей ИТ-среды. По этой причине реализация правильной конфигурации и настроек аутентификации жизненно важна как для безопасности, так и для повседневного функционирования ваших ИТ-систем. Следуя вышеуказанным процессам, включая использование такого инструмента, как SolarWinds ARM, для мониторинга и управления вашими правами доступа пользователей AD, вы можете убедиться, что ваш Active Directory правильно настроен с аутентификацией LDAP, и вы используете его безопасным и эффективным способом. .

По этой причине реализация правильной конфигурации и настроек аутентификации жизненно важна как для безопасности, так и для повседневного функционирования ваших ИТ-систем. Следуя вышеуказанным процессам, включая использование такого инструмента, как SolarWinds ARM, для мониторинга и управления вашими правами доступа пользователей AD, вы можете убедиться, что ваш Active Directory правильно настроен с аутентификацией LDAP, и вы используете его безопасным и эффективным способом. .

LDSP: Программа обучения за рубежом Global Scarlet Knights в Лондоне и Испании

Сюжетные ссылки

PISCATAWAY, N.J. — Офис развития лидерства и стратегического партнерства (LDSP) в партнерстве с Высшей школой образования Рутгерса завершил программу обучения за рубежом. Двухнедельный курс с 3 кредитами «Влияние спорта на образование в глобальном обществе» включал посещение Университета.

К. и Испания, чтобы узнать о глобальном влиянии спорта и олимпийского движения.

К. и Испания, чтобы узнать о глобальном влиянии спорта и олимпийского движения.«ЛДСП рада начать это кредитное партнерство для студентов-спортсменов, чтобы они могли участвовать в возможностях обучения за границей в партнерстве с RU Global и Высшей школой образования», — сказала доктор Кристина Наварро , Senior Associate Athletic Директор по развитию лидерства и стратегическому партнерству. «Мы надеемся на дальнейшее сотрудничество со Sport Travel Academy в будущем, чтобы позволить большему количеству студентов-спортсменов участвовать в этой культурной и образовательной возможности.»

Поездка включала лекции и презентации по спортивному бизнесу и истории в дополнение к посещению агентств спортивного маркетинга и исторических стадионов. Три рыцаря Алого ордена, в том числе Аланна Голлотто и Николь Санторе хоккея с мячом и Кат Музик женщин теннис, и в этой поездке приняли участие другие студенты Rutgers.

«Изучение Global Sports за границей было большим опытом, который я никогда не забуду, — сказал Музик. — Это дало мне признательность за все виды спорта и их историю.Мне особенно понравился Уимблдон. Увидеть, где играет мой тренер, когда она была в туре, было одним из самых крутых вещей, которые я когда-либо делал. «

» Я отправился в эту поездку с энтузиазмом, чтобы узнать о различных культурах и видах спорта в Испании и Англии, и именно это и произошло. «- сказал Голлотто. — Было удивительно узнать, насколько на культуру действительно влияют такие виды спорта, как крикет и футбол, подобно тому, как в США усиленно следят за бейсболом, футболом и баскетболом».Спорт имеет огромное влияние на мир, и возможность увидеть это из разных стран и сравнить это с Америкой было потрясающим опытом! »

Следуйте за нашим первым в истории Global Scarlet Knights, образовательным международным опытом!

✈️ Рутгерс -> Лондон -> Барселона #RWorld #GlobalScarletKnights #ScarletKnights #GetYourJerseyOn pic.

— Rutgers Leadership Dev.& Стратегическое партнерство (@RULeadDev) 19 мая 2019 г.twitter.com/kkh4lbEXfj

Следуйте за нашим первым в истории Global Scarlet Knights, образовательным международным опытом!

✈️ Рутгерс -> Лондон -> Барселона #RWorld #GlobalScarletKnights #ScarletKnights #GetYourJerseyOn pic.twitter.com/kkh4lbEXfj

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 19 мая 2019 г.

Может быть, у нас был более прекрасный день, чтобы пролететь на Block R под Олимпийскими кольцами? #GlobalScarletKnights #GetYourJerseyOn #OlympicPark рис.twitter.com/1sIIIQrihd

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 21 мая 2019 г.

Что такое класс, если можно получить урок на стадионе «Стэмфорд Бридж» ?!

Тема лекции: «Бизнес футбола» #GlobalScarletKnights #GetYourJerseyOn #ChelseaFC pic.

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 22 мая 2019 г.twitter.com/xLMC3Vb3g3

Неплохое место для лекции о преобразовании Стратфорда!

Предолимпийские игры—> Олимпийские игры 2012—> Постолимпийские игры #GlobalScarletKnights #GetYourJerseyOn #OlympicPark рис.twitter.com/6Bl7D1gfhv

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 21 мая 2019 г.

Неплохое место для лекции о преобразовании Стратфорда!

Предолимпийские игры—> Олимпийские игры 2012—> Постолимпийские игры #GlobalScarletKnights #GetYourJerseyOn #OlympicPark pic.twitter.com/6Bl7D1gfhv

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 21 мая 2019 г.

Неплохое место для лекции о преобразовании Стратфорда!

Предолимпийские игры—> Олимпийские игры 2012—> Постолимпийские игры #GlobalScarletKnights #GetYourJerseyOn #OlympicPark рис.

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 21 мая 2019 г.twitter.com/6Bl7D1gfhv

Неплохое место для лекции о преобразовании Стратфорда!

Предолимпийские игры—> Олимпийские игры 2012—> Постолимпийские игры #GlobalScarletKnights #GetYourJerseyOn #OlympicPark pic.twitter.com/6Bl7D1gfhv

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 21 мая 2019 г.

Неплохое место для лекции о преобразовании Стратфорда!

Предолимпийские игры—> Олимпийские игры 2012—> Постолимпийские игры #GlobalScarletKnights #GetYourJerseyOn #OlympicPark рис.twitter.com/6Bl7D1gfhv

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 21 мая 2019 г.

Лондон — город противоречий, тихий, но шумный, исторический и современный!

Отличный день для знакомства со всем, что может предложить этот город! 🏴 #GlobalScarletKnights #GetYourJerseyOn # Лондон pic.

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 25 мая 2019 г.twitter.com/dCbVRam24r

Мы открываем наш первый день в Барселоне в одном из самых успешных, если не самых успешных футбольных клубов в 🌎 #GlobalScarletKnights #GetYourJerseyOn #FCBarcelona pic.twitter.com/K1fBttKK0y

— Rutgers Leadership Dev. & Стратегическое партнерство (@RULeadDev) 28 мая 2019 г.