Детская мебель ЛДСП: вредно или нет?Детская мебель ЛДСП – о ней можно услышать множество противоречивых мнений. Кто-то считает такие предметы интерьера абсолютно безвредными, ну а для кого-то она является синонимом сильнейшего яда. Детская мебель ЛДСП – о ней можно услышать множество противоречивых мнений. Кто-то считает такие предметы интерьера абсолютно безвредными, ну а для кого-то она является синонимом сильнейшего яда. Современные фабрики-изготовители предлагают покупателям широчайший ассортимент мебели, изготовленной именно из этого материала. К тому же, цена на нее очень привлекательна своей доступностью. Поэтому вопрос вреда детской мебели ЛДСП и детских ватных матрасов стоит внимания. Детская мебель ЛДСП: что такое класс эмиссии

ЛДСП (ламинированная древесно-стружечная плита) – материал, который отличается высокой прочностью, красивыми оттенками и невысокой стоимостью.

Определение класса эмиссии может помочь покупателю с приобретением по-настоящему безопасной мебели для любимого малыша. ЛДСП и ДСП, обозначенные маркировкой «Е0» представляют собой наиболее желательный вариант материалов.

Какой бы маленькой ни была цена и как бы привлекательно ни смотрелась детская мебель ЛДСП, без документов, подтверждающих качество, вы приобретаете яд замедленного действия своему горячо любимому ребенку. Детская мебель ЛДСП: правильный раскрой и поклейка кромки

А что же делать с материалами класса «Е1»? Ведь в них есть формальдегидные смолы, хоть и в малом количестве. Здесь добросовестные производители также нашли выход из положения. Это поклейка кромки. Она должна быть хорошо приклеена, ведь на нее возложена не только эстетическая роль. Как определить качество кромки и срезов? Внимательно осмотрите готовое изделие. Все торцы деталей должны быть аккуратно срезаны, без сколов и трещин. Такой брак не только дает выход формальдегиду, но и ухудшает внешний вид мебели, сокращая срок ее службы. Кромкой должны быть обработаны все детали даже в местах, не видимых глазу. К примеру, съемные полки должны быть оклеены со всех сторон, включая ту, что расположена торцом к задней стене шкафа или тумбы. Кромка является надежным барьером, не позволяющим вредным веществам проникать в воздух, которым дышит ребенок. |

проверяем качество ЛДСП, кромки и фурнитуры

Согласитесь, если вы продавца спросите напрямую, качественная ли мебель, которую вы присмотрели для себя, вряд ли вам ответят утвердительно. Приходить в торговый центр необходимо уже подготовленными. Сегодня в обзоре редакции Homius.ru расскажем, как не набить шишек при покупке и легко с первого взгляда отличить качественную мебель от некачественной. Ведь все мы помним, что учиться лучше на чужих ошибках. Наиболее распространённый материал – ЛДСП, именно изделия из него мы и будем оценивать. Итак, мы пришли в магазин выбрали изделие и приступаем к осмотру.

Главное – правильно поставить «диагноз» и оценить качество мебелиСодержание статьи

Присутствие резкого запаха

В первую очередь мебель не должна иметь резкого, ярко выраженного химического запаха, который появляется в случае применения некачественного ЛДСП. Ведь всем нам важно, чтобы нас окружали экологичные предметы мебели.

Важно! Вся мебель из ЛДСП должна иметь сертификат гигиенической безопасности, его обязан предъявить продавец при покупке товара.

В случае отсутствия документа от данного изделия лучше отказаться.

Для жилых помещений допускается применение ЛДСП с маркировкой Е1, если указано значение Е2 и выше – такой материал нельзя использовать для изготовления мебели. Резкий запах характеризует плиту низкого качества, в которой превышены показатели формальдегида. Это скажется на состоянии здоровья всех членов семьи, постоянными спутниками могут стать не только головные боли, но и серьезные нарушения в организме человека.

Допустимое содержание формальдегида для стран СНГ: 10 мг на 100 г плиты. В Европе требования жёстче: 8 мг на 100 г ЛДСПЗапах в изделиях появляется при содержании формальдегида от 14 мг на 100 г плитыОценка внешнего состояния материала и качества кромки

При покупке следует оценить общее состояние ЛДСП: на поверхности не должно быть никаких повреждений, сколов, царапин, которые указывают на использование в производстве некачественного материала и нарушение технологических процессов. Кроме того, в качественной мебели клеевой шов не заметен.

Кроме того, в качественной мебели клеевой шов не заметен.

Проверяем состояние кромки

Кромка защищает мебель от механических повреждений, которые могут возникнуть во время эксплуатации. Плохое соединение с поверхностью приведёт в дальнейшем к расслаиванию плиты. Открытые торцы говорят о низкокачественной продукции и недобросовестности производителя. Соответственно, такие модели прослужат недолго.

Важно! Через незакрытые торцевые соединения формальдегид будет выделяться в пространство в течение всего срока эксплуатации. Это вредно для здоровья, даже если изначально было допустимое его содержание.

Все торцевые стенки должны быть надёжно запечатаны кромкой, изготовленной из высококачественного пластика. Бумажная со своей задачей не справится. Для проверки в магазине даже не нужно просить продавца отодвигать изделие от стены – достаточно вынуть любую съёмную полочку. Если кромки на ней нет, значит аналогичная картина и со всеми скрытыми деталями.

К сожалению, в серийном производстве это наиболее распространённое явление. Что в таком случае делать потребителю, как вы считаете? Правильный ответ – подобрать мебель в другом месте, не рисковать же своим здоровьем и деньгами из-за недобросовестности производителя? Помните, скупой платит дважды.

Необработанный торец полочкиЕсли ваш бюджет не позволяет приобрести более качественную и дорогую мебель, остается самостоятельно её доработать. Для этого следует купить меламиновую кромку и приклеить её при помощи клея и утюга. Так вы обезопасите свою семью от постоянного распространения формальдегида.

В кустарных условиях приклеивают бумажную кромку с помощью утюгаОценка фурнитуры

Залог долголетия любой мебели зависит от того, какая была использована фурнитура – на данной статье расходов экономить не стоит. Но как визуально отличить, какая именно была установлена? Необходимо внимательно изучить весь крепёж:

- качественные петли изготавливают из плотной стали с никелированным покрытием, поверхность должна быть ровной. Проверенные фирмы-произв

Что такое ЛДСП. Ламинированные древесностружечные плиты

Впервые в истории древесностружечную плиту или ДСП начали производить в 1940 году в Германии. За такой немалый срок этот материал захватил признанное лидерство в сфере мебельного производства.

ЛДСП, в основном, используют для изготовления мебели, в том числе офисной, кухонной, корпусной. И это неудивительно, ведь эстетические свойства мебели из ЛДСП на самом высоком уровне, она всегда выглядит презентабельно, а стоит дешевле по сравнению с аналогичными изделиями из натурального дерева.

Технология изготовления ДСП и ЛДСП

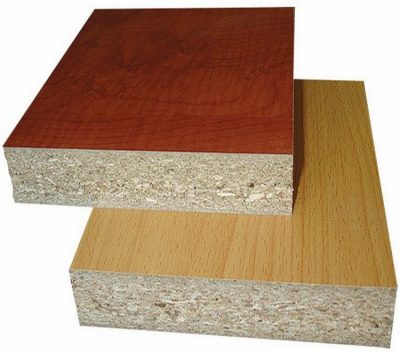

Основой этих плит является древесная стружка разных размеров. В качестве связующего элемента служит клей в виде искусственных смол. Как правило, средний слой плиты образует крупная стружка, а наружные слои – более мелкая, поэтому наружные слои более плотные и надежные.

В качестве связующего элемента служит клей в виде искусственных смол. Как правило, средний слой плиты образует крупная стружка, а наружные слои – более мелкая, поэтому наружные слои более плотные и надежные.

Плиты ДСП изготавливаются путем горячего прессования этой стружки, которую получают из разнообразных отходов, возникающих в деревообрабатывающих процессах, и вводом термореактивной смолы специального синтетического производства, а также антисептических и иных добавок. Таким образом, с использованием этих добавок плита ДСП получает высокую прочность, свои превосходные качества по отношению к древесине. Эти плиты не страдают от трещин, в них нет сучков, они в меньшей мере подвержены гниению. Специальная обработка уберегает их от воздействия бактерий и грибков. Множество вариантов расцветок ЛДСП делает их в глазах дизайнеров и отделочников более привлекательным вариантом, чем обычную древесину.

ЛДСП — это обычная ДСП, подвергшаяся ламинированию. Ламинированный вариант — это та же плита, только обработанная пленкой на основе термореактивных полимеров (то есть, бумажно-смоляными пленками). Изначально подобные пленки выглядят как самая обычная бумага, а лист пленки выглядит, соответственно, как обычный лист бумаги с некоторыми добавлениями.

Для того, чтобы в итоге получилось ламинированное ДСП, бумагу пропитывают специальной меламиновой смолой, после которой лист бумаги становится необычно жестким и одновременно хрупким. Потом она путем прессования воссоединяется с ДСП.

Преимущество, которым обладают ламинированные ДСП, заключается как раз в том, что обычная ДСП недолговечна. А вот ламинированные плиты служат значительно дольше. Также после ламинирования у них повышается термостойкость.

Безопасность ЛДСП

Многие знают, что плиты ДСП выделяют вредный для здоровья формальдегид. Однако, все не так плохо. Формальдегид присутствует во многих природных материалах, в том числе и в древесине. ЛДСП делится на два класса по выделению формальдегида: класс эмиссии Е1 и класс эмиссии Е2.

К использованию в детских садах и многих общественных заведениях разрешен только материал класса Е1. Впрочем, сейчас практически вся выпускаемая ламинированная ДСП соответствует классу Е1.

Плиты ЛДСП, соответствующие уровню эмиссии Е1, испускают свободного формальдегида чуть больше, чем массив древесины. Кроме того, все виды плит проходят тщательную проверку на содержание вредных веществ. Если вы покупаете мебель, произведенную из ЛДСП класса Е1, то всякие опасения в отношении вреда для здоровья этих изделий беспочвенны. К примеру, на нашем производстве используется только импортное и российское ЛДСП класса Е1. Практически на все открытые торцы плиты наносится кромочный материал, удерживающий значительную долю выделения формальдегида.

Виды ЛДСП

Виды ЛДСП различаются значительно по качеству и по цене. Значительно более дешевые плиты ДСП отличаются повышенной рыхлостью материала, так как внешние слои состоят также из крупной стружки.

К дорогим вариантам относятся водостойкие ЛДСП, изготовленные на специальной смоле. Такие плиты можно использовать в условиях повышенной влажности, но, в любом случае, поливать водой их не рекомендуется. Простые же ДСП под воздействием тепла и влаги довольно быстро разбухают и загнивают.

По уровню обработки ДСП плит их делят на шлифованную и нешлифованную. Рассматриваться должен также и класс общей эмиссии формальдегида: в данном случае по содержанию в ста граммах сухой плиты свободного чистого формальдегида выделяются классы Е1 (менее 10 мг) и Е2 (примерно 10-30 мг).

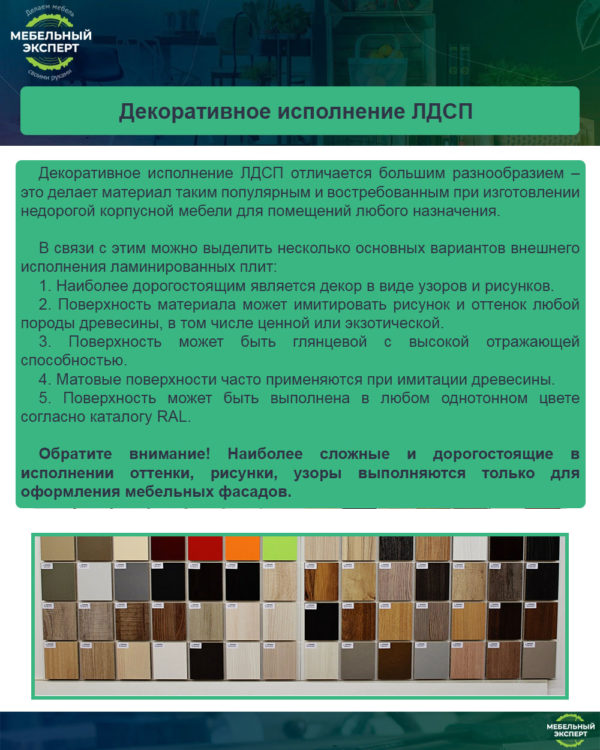

Кроме гладкой ЛДСП существует ещё тиснёное. Тиснение — это имитация структуры древесины на поверхности плиты. Самые распространённые виды тиснения, применяемые в производстве ЛДСП — древесные поры и шагрень.

Сфера применения ЛДСП

Сфера применения плит ЛДСП очень широка. Ламинированные плиты служат и для обустройства внутреннего дома, и для создания практичной, надежной и красивой мебели. Такие плиты очень легко поддаются обработке, поэтому из них легко и удобно выпилить практически все, что

Такие плиты очень легко поддаются обработке, поэтому из них легко и удобно выпилить практически все, что

Качественное ЛДСП Российского производителя для шкафов купе.

Варианты выбора ЛДСП для заказа мебели

Мы часто используем и предлагаем Вам на выбор несколько вариантов разного ЛДСП, например, российского производителя – несколько вариантов и австрийского производителя, в частности Эггер. Вы спрашиваете, в чём отличие, ведь разные виды ЛДСП стоят по разному.

На первом месте по популярности и дороговизне стоит австрийский ЛДСП Эггер, из которого мы делаем всю детскую мебель и которая считается самой качественной и безопасной. На втором месте — ЛДСП Нордеко (Nordeco) и на третьем месте- российского производителя.

Мы попытались разобраться, в чем разница и какое ЛДСП считается приемлемым в соответствии цена-качество, как для производителей мебели, так и заказчиков-потребителей.

Итак, ЛДСП (Ламинированная древесно-стружечная плита) Российского производителя, на порядок дешевле австрийского Эггер (Egger), представлен не большой выбор цветов и декоров, но если у вас недорогой распашной шкаф или купе, то есть смысл использовать его.

В настоящее время все три вида ЛДСП по качеству не уступают друг другу и все имеют класс эмиссия Е1. ЛДСП Российского производителя Класса Е1, что это значит? Это класс эмиссии формальдегида, то есть плохих смол. Принадлежность к определенному классу, в данном случае, гарантирует надежность и безопасность продукта, его полную готовность к эксплуатации, если у вас, например, шкаф купе, кухня, прихожая или детская мебель. Как уже говорилось ранее, класс формальдегида Е1 предполагает высокую степень чистоты продукта и отсутствие вредных испарений при эксплуатации мебели. ГОСТ Е1 – 0,1 мг/куб.м – это значит материал качественный, е2 – минимальные отклонения.

Ламинированная ДСП является наиболее популярным материалом, который используется при изготовлении мебели. Этот материал замечательно подходит для производства кухонь, прихожих, шкафов купе, всей корпусной мебели. Все корпуса кухонь, шкафов и пр. делают из ЛДСП, вы спросите почему?

1. Практичность. ЛДСП — неприхотливый материал, за которым легко ухаживать. При соблюдении правил ухода за мебелью из ЛДСП и бережном отношении, она может прослужить долгие годы.

2. Легкость производстве мебельных изделий любой сложности и конфигурации. ЛДСП — готовый материал, который необходимо всего лишь раскроить на необходимые детали и поклеить кромкой.

3. Приемлемая цена. В отличии от массива, ЛДСП имеет цену значительно ниже и, следовательно, мебель, изготовленная из древесно-стружечной плиты гораздо дешевле. Это делает ее доступной для всех.

4. Устойчивость к механическим повреждениям. ЛДСП весьма твердый материал, который практически не подвержен царапинам и иным механическим повреждениям. Единственным недостатком его является возможность появления сколов по краям изделия, если к нему небрежно относится.

5. Термостойкость. Изделия, изготовленные с ЛДСП, выдерживают перепады высоких температур. Из ЛДСП изготавливают кухни, которые подвержены более высоким температурам, чем остальная мебель в доме.

6. Внешний вид. Корпусная мебель из ЛДСП имеет эстетичный и лаконичный дизайн. Можно использовать как в современном, так и в классическом дизайне. Многообразие цветов и текстур позволит выбрать то, что подходит по цветовому решению и стилю именно Вам.

7. Не подвержена гниению. За счет содержания формальдегидных смол, ЛДСП защищено от естественного процесса гниения и не требует дополнительной обработки.

Первым по популярности в последнее время является декор «Винтенберг», который многие заказчики используют как в производстве наполнения, так и дверей.

На фото видно, как этот декор ЛДСП смотрится с серебряным профилем в шкафу купе и как этот же декор смотрится с профилем «венге матовый». Винтенберг отличается приятным лаконичным декором, когда Ваши стены выкрашены в серый цвет или помещение небольшого размера, чтобы визуально его увеличить. На видео вблизи Вы сможете увидеть как этот декор смотрится и на свету и в тени.

Образцы ЛДСП

Примеры ходовых образцов ЛДСП Отечественного производителя. Обращаем внимание, что фотографии на сайте могут слегка не соответствовать материалам в реальности из за искажения. Мы производим мебель на заказ из любых материалов которые Вы выберите, на этой страничке представлены образцы материалов которые всегда есть в наличии, и мебель непосредственно из них производится в сжатые сроки.

Ясень шимо темный

Белый кристалл

Бодега белая

Бодега светлая

Бодега темная

Бук

Дуб атланта

Дуб беленый

Дуб молочный

Дуб сомона

Дуб светлый

Джара

Итальянский орех

Кантерберри

Махагон

Ольха

Орех

Слива валлис

Туя

Венге

Винтерберг

Вишня

Вяз швейцарский

Ясень шимо

Ясень шимо светлый

Какова цель контроля доступа к информационной безопасности?

Управление бизнесом — непростая задача. При множестве проблем, требующих вашего постоянного внимания, даже небольшой промах может обернуться катастрофой. Среди этого хаоса один важный элемент, который регулярно упускается из виду, — это политика информационной безопасности вашей компании. К сожалению, для того, чтобы бизнес начал серьезно относиться к своей кибербезопасности, часто требуется серьезное вторжение в систему. К тому времени ущерб уже нанесен.

При множестве проблем, требующих вашего постоянного внимания, даже небольшой промах может обернуться катастрофой. Среди этого хаоса один важный элемент, который регулярно упускается из виду, — это политика информационной безопасности вашей компании. К сожалению, для того, чтобы бизнес начал серьезно относиться к своей кибербезопасности, часто требуется серьезное вторжение в систему. К тому времени ущерб уже нанесен.

Если вы хотите защитить данные своей компании и тем самым обеспечить ее финансовое и репутационное благополучие, важно, чтобы вы сформулировали жесткий набор средств контроля доступа к информации. Эти буферы и ограничения служат неоценимой первой линией защиты от киберугроз.

Ниже мы рассмотрим все тонкости управления безопасным доступом, чтобы вы были готовы к будущим угрозам.

Что такое контроль доступа?

Любая политика управления доступом будет определять права доступа и решать, следует ли разрешать или отклонять запросы, сделанные участниками. В мире контроля доступа принципалами могут быть любые из следующих:

В мире контроля доступа принципалами могут быть любые из следующих:

- Пользователь — работник

- Объект — Ресурс или данные

- Тема — процесс, выполняемый пользователем

При создании политики информационной безопасности предприятия (EISP) и контрольного списка средств контроля кибербезопасности вам необходимо определить философию своей компании по таким вопросам, ответив на такие вопросы, как:

Оцените свою кибербезопасность Контроль доступа играет прямо в такие вопросы.По сути, эта функция безопасности регулирует поток информации и определяет, как пользователь и система могут подключаться или взаимодействовать с другими системами или ресурсами. Это ваши средства защиты вашего бизнеса и подтверждения того, что любой пользователь, который пытается получить доступ к данным вашей компании, подтверждает, что они те, кем они себя называют, и что они были одобрены для доступа к этому уровню информации.

Все это осложняется следующим:

- Различные типы пользователей — Внутренние пользователи, внешние пользователи, партнеры или подрядчики потребуют разных уровней доступа.

- Идентификационные данные пользователя — Это данные, которые должны храниться в отношении различных пользователей, включая их личные данные, пароли и контактную информацию.

- Ресурсы с разными уровнями классификации — Некоторые ресурсы могут иметь больше или меньше ограничений. Они могут быть конфиденциальными, частными, общедоступными или только для внутреннего использования.

- Постоянно меняющийся деловой стиль — Бизнес редко бывает статичным. Постоянно меняется: приходят и уходят сотрудники, меняются роли и меняются потребности бизнеса.Таким образом, ваши потребности в доступе будут соответственно меняться.

- Диапазон устройств, которые используют люди — Сегодня сотрудники будут использовать ПК, ноутбуки, планшеты и мобильные устройства для выполнения своих задач.

Огромный спектр устройств, которые используют сотрудники, делает невероятно сложным формирование безопасного и последовательного набора политик доступа.

Огромный спектр устройств, которые используют сотрудники, делает невероятно сложным формирование безопасного и последовательного набора политик доступа.

Любой бизнес иерархичен. Сотрудники нижних уровней ограничены информацией, которая касается только их конкретной области; тогда как руководителям или другим руководителям потребуется более широкий доступ как к проектным, так и к системным файлам.

Это избирательное ограничение средств управления доступом к информационной безопасности обычно состоит из трех основных компонентов: идентификации, аутентификации и авторизации.

Идентификационный номер

Идентификация — это первое средство для подтверждения того, что пользователь является тем, кем он себя называет. Как правило, он состоит из универсальной системы именования, которой придерживается каждый сотрудник, и основанной на имени пользователя или номере учетной записи.Каждое имя или номер должны быть:

- Уникальный для обеспечения виновности

- Не разглашается другим пользователям

- Без каких-либо ссылок на роль или должность пользователя

Аутентификация

Аутентификация — это метод кибербезопасности, используемый для проверки или подтверждения личности пользователя. Вы можете использовать 3 основных фактора аутентификации.

Вы можете использовать 3 основных фактора аутентификации.

- Пароли и контакты — это частные биты информации, которые может знать только конкретный пользователь.Это самый дешевый и самый распространенный способ аутентификации и, как следствие, наименее безопасный.

- Карты доступа и ключи — Криптографические ключи и смарт-карты обеспечивают цифровую подпись или двухфакторную аутентификацию, обеспечивая высокий уровень безопасности.

- Биометрия — Самая дорогая и безопасная методология аутентификации; биометрия подтверждает личность человека, считывая уникальный генетический атрибут, поведение или физические характеристики. Типичные биометрические сканирования включают:

- Сканирование сетчатки глаза

- Развертка диафрагмы

- Отпечаток

- Сканирование ладони

- Сканирование лица

- Топография руки

- Отпечаток голоса

- Signature или динамика клавиатуры

Авторизация

После того, как человек прошел идентификацию и аутентификацию, авторизация контролирует уровень доступа и возможность изменять, редактировать или распространять определенные данные. Вам нужно будет определить уровень доступа авторизованного пользователя как к данным, так и к поведению.

Вам нужно будет определить уровень доступа авторизованного пользователя как к данным, так и к поведению.

Типы контроля доступа

При создании инфраструктуры информационной безопасности необходимо определить подходящую модель контроля доступа. Обычно это основано на двух факторах:

- Тип данных, к которым необходимо получить доступ.

- Конфиденциальность данных, необходимых для доступа.

Принцип полной медиации гласит:

«Программная система, которая требует проверки доступа к объекту каждый раз, когда субъект запрашивает доступ, особенно для критически важных с точки зрения безопасности объектов, снижает вероятность ошибочного предоставления повышенных разрешений этому субъекту.Система, которая проверяет права доступа субъекта к объекту только один раз, может пригласить злоумышленников использовать эту систему. Если права управления доступом субъекта уменьшаются после первого предоставления прав, и система не проверяет следующий доступ к этому объекту, то может произойти нарушение разрешений. Разрешения на кэширование могут повысить производительность системы, но за счет предоставления доступа к защищенным объектам ».

Разрешения на кэширование могут повысить производительность системы, но за счет предоставления доступа к защищенным объектам ».

Таким образом, любая система контроля доступа будет ориентирована на следующие действия:

- Предотвращение доступа — Если нет привилегий, система запрещает субъекту доступ к объекту.

- Определение доступа — Использование политики для определения того, имеет ли субъект доступ для выполнения действий с объектом.

- Предоставление доступа — Предоставляет субъекту доступ к объекту. В идеале это должен быть доступ только к одному объекту, а не к нескольким.

- Отмена доступа — Конфискация доступа субъекта к объекту.

- Аудит доступа — Определение, к каким объектам имеет доступ субъект.

В наши дни большинство компаний выбирают один из следующих четырех типов контроля доступа к информационной безопасности:

- Дискреционный контроль доступа (DAC) — Более старая методология, DAC назначает права доступа на основе правил, устанавливаемых пользователями.

По сути, субъекты могут регулировать, кто имеет доступ к объектам.

По сути, субъекты могут регулировать, кто имеет доступ к объектам. - Обязательный контроль доступа (MAC) — Недискреционная модель, в которой пользователям предоставляется доступ на основе разрешения информации. Назначения производятся в соответствии с постановлениями центрального органа. В иерархической системе верхний уровень определяет, к каким нижним уровням есть доступ.

- Контроль доступа на основе ролей (RBAC) — Доступ к информации ограничен данными, которые необходимы исключительно для выполнения своей роли в бизнесе.Он использует такие принципы безопасности, как «разделение привилегий» и «наименьшие привилегии», чтобы определить, кто и к чему имеет доступ.

- Управление доступом на основе атрибутов (ABAC) — Также известное как управление доступом на основе политик, ресурсы и пользователи приписываются атрибутам на основе сравнительной оценки указанных атрибутов. Они могут включать:

- Атрибуты пользователя

- Атрибуты ресурса

- Атрибуты местонахождения

- Атрибуты окружающей среды

- Объективные атрибуты

Модель использует их, а затем отвечает на запросы выражением «If, Then». Итак, «ЕСЛИ запрашивающий является менеджером, и если запрос сделан между 8:00 и 18:00, ТО у них есть доступ к конфиденциальным данным».

Итак, «ЕСЛИ запрашивающий является менеджером, и если запрос сделан между 8:00 и 18:00, ТО у них есть доступ к конфиденциальным данным».

Оценка риска

Одним из основных преимуществ работы с RSI Security над вашими средствами контроля доступа является то, что вы можете получить более четкое представление об общей оценке угроз и уязвимостях. Это партнерство поможет вам лучше понять риски и подготовиться к ним.

Управление рисками лежит в основе любого контрольного списка средств контроля кибербезопасности. Хотя полностью исключить риск невозможно, ваша цель должна состоять в том, чтобы сделать все, что в ваших силах, чтобы снизить его до приемлемого уровня. Естественно, этот приемлемый уровень будет сильно зависеть от вашего бизнеса, данных и систем. Обычно это решение принимается и вами, и вашим партнером по кибербезопасности, принимая следующие превентивные меры:

- Оценка рисков — Выявление рисков и опасностей, которые могут возникнуть из-за вашего бизнеса, культуры или систем.

В RSI Security мы проводим анализ недостатков, который выявляет различия между тем, где находится ваша безопасность, и тем, где вы хотите ее видеть. Затем мы формулируем такие программы, как средства контроля доступа к информационной безопасности, чтобы закрыть эти пробелы.

В RSI Security мы проводим анализ недостатков, который выявляет различия между тем, где находится ваша безопасность, и тем, где вы хотите ее видеть. Затем мы формулируем такие программы, как средства контроля доступа к информационной безопасности, чтобы закрыть эти пробелы. - Анализ рисков — Выявленные риски ранжируются в соответствии с анализом затрат и выгод, определяющим потенциальное воздействие, вероятность его возникновения и стоимость.

- Обработка рисков — После завершения оценки и анализа вы можете приступить к определению превентивных мер для обработки или минимизации потенциальных рисков.

- Мониторинг рисков — Риски неизбежно изменятся или возникнут новые. Эффективная система контроля рисков будет поддерживать регулярный аудит и мониторинг в ответ на естественные колебания безопасности.

Снижение риска с помощью средств контроля доступа к информационной безопасности

Во имя снижения риска рассмотрите возможность принятия во внимание следующих советов относительно контроля доступа и кибербезопасности:

1. Вы всегда являетесь целью . Если вы расслабляетесь или ленитесь по поводу своей кибербезопасности, вы подвергаете опасности финансовое и информационное благополучие своей компании. Главное — сохранять бдительность. Вы всегда в опасности, и ставки никогда не упадут. Поэтому важно, чтобы и вы, и ваши сотрудники понимали, что ваша безопасность — это коллективная ответственность, которая никогда не исчезнет.

Вы всегда являетесь целью . Если вы расслабляетесь или ленитесь по поводу своей кибербезопасности, вы подвергаете опасности финансовое и информационное благополучие своей компании. Главное — сохранять бдительность. Вы всегда в опасности, и ставки никогда не упадут. Поэтому важно, чтобы и вы, и ваши сотрудники понимали, что ваша безопасность — это коллективная ответственность, которая никогда не исчезнет.

2. Регулярно обновляйте программное обеспечение. — Программное обеспечение для вашей ОС будет регулярно предоставлять обновления в ответ на проблемы с кодированием.Это может означать закрытие лазейки, которую могут использовать хакеры. Крайне важно, чтобы вы автоматически обновляли свою ОС, веб-браузер и обеспечивали актуальность и актуальность подключаемых модулей.

3. Используйте умное управление паролями — Если вы используете пины или пароли для аутентификации, то очень важно, чтобы вы применяли разумные методы управления паролями. Теперь регулярное изменение или обновление пароля может быть проблемой, но это необходимо, если вам нужны надежные средства контроля доступа. Программы или службы управления паролями помогают создавать и хранить надежные пароли, которые невероятно сложно взломать. Правильные шаги по управлению паролями включают:

Программы или службы управления паролями помогают создавать и хранить надежные пароли, которые невероятно сложно взломать. Правильные шаги по управлению паролями включают:

- Регулярное обновление пароля, не реже одного раза в 90 дней

- Генераторы паролей

- Длинные пароли

- Специальные символы

- Чувствительность к регистру

- Программа проверки паролей

- Ограниченные попытки входа в систему

4.Работа с партнером по отслеживанию уязвимостей и составлению отчетов. — Партнер, такой как RSI Security, должен работать с вами, чтобы постоянно контролировать вашу сеть, все время выполняя проверки — например, тесты на проникновение — для поиска уязвимостей. По мере появления новых проблем или уязвимостей они могут помочь вам действовать решительно и с готовностью реагировать разумными и значимыми способами. Бдительное отслеживание и отчетность дает вам возможность оценить свои сильные и слабые стороны в области кибербезопасности и затем соответствующим образом отреагировать.

5. Не оставляйте устройства без присмотра — Физическая безопасность устройств имеет такое же значение, как и их техническая безопасность. Если ваши сотрудники оставляют свои устройства на какой-то значительный промежуток времени, они должны быть заблокированы или автоматически заблокированы, чтобы никто не попытался получить к ним доступ. Если на дисках хранится важная информация, они тоже нуждаются в защите. Хотя повторный вход в систему каждый раз, когда вы уходите, может раздражать, это обеспечивает вашу кибербезопасность.

Ввод средств контроля доступа безопасности информации

В современном сложном и постоянно развивающемся мире ИТ контроль доступа необходимо регулярно контролировать и обновлять в соответствии с новыми рисками.Комплексный план безопасности не только ограничит круг лиц, получающих доступ к каким данным, но и изменит ситуацию и правильно отреагирует на новые угрозы.

Если вы понимаете, что ваши средства контроля доступа к информационной безопасности отсутствуют или нуждаются в модернизации, обратитесь в RSI Security, чтобы поговорить с профессиональным экспертом по безопасности. RSI Security предлагает множество услуг, которые помогут защитить и обеспечить непрерывный рост и успех вашего бизнеса.

RSI Security предлагает множество услуг, которые помогут защитить и обеспечить непрерывный рост и успех вашего бизнеса.

Загрузите наш контрольный список кибербезопасности

Предотвращение дорогостоящих и наносящих ущерб репутации нарушений путем внедрения передовых методов кибербезопасности.Начните с нашего контрольного списка сегодня.

Источники

Барнум, С. Кибер-инфраструктура. Полное посредничество. (2005). https://www.us-cert.gov/bsi/articles/knowledge/principles/complete-mediation

Фокс, С. Управление рисками. Признание пробелов в анализе пробелов. (2016). http://www.rmmagazine.com/2016/10/03/recognizing-the-gaps-in-gap-analysis/

Спектор, Х. Теквалла. Преимущества и недостатки систем контроля доступа.

https://www.techwalla.com/articles/advantages-and-disadvantages-of-access-control-systems

Должностные обязанности охранника, обязанности и работа

Должностные обязанности и задачи для: «Охранник»

1) Патрулирование производственных и коммерческих помещений для предотвращения и обнаружения признаков вторжения и обеспечения безопасности дверей, окон и ворот.

2) Отвечайте на сигналы тревоги и исследуйте нарушения.

3) Контролируйте и разрешайте вход и выход сотрудников, посетителей и других лиц для защиты от краж и обеспечения безопасности помещений.

4) Напишите отчеты о повседневной деятельности и нарушениях, таких как повреждение оборудования или собственности, кража, присутствие посторонних лиц или необычные происшествия.

5) Звоните в полицию или пожарную охрану в экстренных случаях, таких как пожар или присутствие посторонних лиц.

6) Циркулируйте среди посетителей, постоянных посетителей и сотрудников для поддержания порядка и защиты собственности.

7) Отвечайте на телефонные звонки, чтобы принимать сообщения, отвечать на вопросы и предоставлять информацию в нерабочее время или когда коммутатор закрыт.

8) Предупреждать людей о нарушениях правил и задерживать или выселять нарушителей из помещений, применяя силу при необходимости.

9) Используйте устройства обнаружения для проверки людей и предотвращения проникновения запрещенных предметов в зоны ограниченного доступа.

10) Сопровождение или вождение автомобиля для перевозки людей в указанные места и для обеспечения личной защиты.

11) Осматривать и настраивать системы безопасности, оборудование и механизмы для обеспечения их оперативного использования и обнаружения признаков взлома.

Быть охранником — ваш лучший выбор в карьере?

Наш тест на интерес к карьере покажет вам, какая карьера соответствует вашим интересам.

Наш бесплатный тест личности покажет вам, какая профессия соответствует вашей личности и почему.

Продолжение описания вакансии «Охранник» …

Часть 1

Обязанности / Задачи

Часть 2

мероприятия

Часть 3

Навыки и умения

Часть 4

Способности

Часть 5

Знания

«Охранник» Голландия / Карьерный код RIASEC: S-E-C SOC: 33-9032,00

Нажмите здесь, чтобы увидеть вакансию «Охранник»

См. Перспективы на будущее и требования к образованию для «Охранника»

Перспективы на будущее и требования к образованию для «Охранника»

Что такое физическая безопасность? Меры, передовой опыт + Руководство в формате PDF

В какой-то момент каждый офис должен будет пригласить посетителей внутрь.Показываете ли вы инвесторам свой объект, проводите экскурсии по офису или нанимаете подрядчиков для ремонта оборудования, посторонним придется пройти через ваши двери. Однако полагаться на классические версии управления посетителями просто недостаточно в сегодняшнем конкурентном деловом мире, где инновации улучшают управление рабочими местами почти ежедневно. Компаниям, которые хотят оставаться в безопасности, продемонстрировать свои надежные процедуры безопасности и произвести положительное впечатление у клиентов и инвесторов, следует рассмотреть возможность внедрения системы контроля доступа с строгой политикой в отношении посетителей.

Посетители в значительной степени приносят пользу, но даже в самых скромных офисах все еще есть личная информация и конфиденциальные данные, которые они предпочли бы скрывать от посторонних, особенно тех, кто может использовать их по менее чем положительным причинам. Улучшая вашу текущую систему управления посетителями, вы можете произвести впечатление на посетителей, продемонстрировав, насколько безопасен ваш объект. Используйте эту статью, чтобы убедиться, что ваша система обновлена и готова защитить ваше пространство.

Улучшая вашу текущую систему управления посетителями, вы можете произвести впечатление на посетителей, продемонстрировав, насколько безопасен ваш объект. Используйте эту статью, чтобы убедиться, что ваша система обновлена и готова защитить ваше пространство.

Общие сведения об управлении доступом

В отличие от устаревшего метода регистрации посетителей вручную, системы контроля доступа позволяют вам постоянно отслеживать, кто находится в вашем помещении и где они находятся.Контроль доступа работает путем присвоения значков людям, которые используют ваше пространство. На каждом значке, который может принимать форму считываемых карт, чипов RFID или даже QR-кодов, закодирован уникальный идентификационный номер для держателя карты. Каждый идентификационный номер имеет назначенный уровень доступа, который позволяет держателям карт получать доступ к определенным удобствам в зависимости от уровня допуска, времени суток и любых других факторов, которые вы хотели бы отслеживать. Облачные системы контроля доступа интегрируются с программным обеспечением для управления посетителями, таким как Envoy.

Облачные системы контроля доступа интегрируются с программным обеспечением для управления посетителями, таким как Envoy.

Контроль доступа посетителей позволяет назначать посетителям временные значки. Срок действия этих бейджей истекает через определенное время и позволяет вам решить, куда именно каждый посетитель может пойти на вашем объекте. Вместо того, чтобы отпускать посетителей, вы можете контролировать их движения и даже отозвать им доступ, если они остаются внутри слишком долго. Определенное чувство доверия внушает посетителям, когда они входят в ваше здание, где персонал на стойке регистрации встречает их теплой улыбкой и персональным значком, который вводится в систему управления пропусками посетителей.На первый взгляд, это действие делает вашу организацию осторожной, старательной и хорошо управляемой. С вашей стороны, это действие гарантирует, что каждый, кто входит в ваше пространство, ввел идентификационную информацию в вашу систему, а это означает, что они несут ответственность за действия, которые они предпринимают, оказавшись внутри. Ценность электронного контроля доступа посетителей заключается не только в особом обращении с клиентом. Помимо других преимуществ, этот шаг увеличивает ценность вашего текущего бизнеса, создавая дополнительные возможности для недвижимости.Офисные здания с надлежащими системами управления посетителями часто продаются или сдаются в аренду по более высоким ценам, чем аналогичные здания без этого ресурса.

Ценность электронного контроля доступа посетителей заключается не только в особом обращении с клиентом. Помимо других преимуществ, этот шаг увеличивает ценность вашего текущего бизнеса, создавая дополнительные возможности для недвижимости.Офисные здания с надлежащими системами управления посетителями часто продаются или сдаются в аренду по более высоким ценам, чем аналогичные здания без этого ресурса.

Преимущества управления посетителями для сотрудников

Благодаря сегодняшним обильным и доступным технологиям использовать систему значков посетителя и позволить компьютерам делать всю работу за вас так просто, что трудно представить, почему бы в любом офисе не было электронный контроль доступа у входной двери. Современное программное обеспечение может превратить входы и другие точки доступа в сторожевые псы, а добавление дополнительных контрольных точек на вашем предприятии позволяет вам продолжать осуществлять контроль доступа во многих офисах или зонах внутри вашего здания. Установка отдельного считывателя на каждую дверь позволяет точно знать, кто и когда пытался войти. Это позволяют персонализированные значки.

Установка отдельного считывателя на каждую дверь позволяет точно знать, кто и когда пытался войти. Это позволяют персонализированные значки.

Данные, записанные с каждого считывающего устройства контроля доступа, включая данные с бейджей посетителей, хранятся в вашей системе, поэтому менеджеры или обученный персонал службы безопасности могут получить доступ к отчетам и прочитать журнал событий как свидетельство перемещения сотрудников и клиентов. Система бейджей для посетителей — это как незаметный, зоркий глаз, который автоматизирует ваши функции безопасности. Вы и ваш персонал можете меньше беспокоиться, позволяя тратить больше времени на работу, не решая сложных задач безопасности.Это просто, но эффективно, и весь ваш офис сможет работать более эффективно, зная, что он в безопасности.

Преимущества безопасности при управлении посетителями

Знание о том, что у вас есть система управления посетителями офиса, также отпугивает потенциальных злоумышленников и грабителей, которые могут захотеть напасть на ваш объект. Обычной тактикой, используемой этими преступниками, является проведение необъявленных повторных посещений офисов, которые они могут захотеть атаковать. Они принимают к сведению меры безопасности в каждом офисе, решая, стоит ли пытаться проникнуть в помещение.Если они заметят, что их посещение записывается только на бумаге, они могут с большей вероятностью предпринять попытку кражи со взломом. Системы контроля доступа и надлежащее управление посетителями, которые часто сочетаются с видеонаблюдением, с большей вероятностью удерживают их подальше и отправляют на поиски более уязвимых офисов в качестве потенциальных целей.

Обычной тактикой, используемой этими преступниками, является проведение необъявленных повторных посещений офисов, которые они могут захотеть атаковать. Они принимают к сведению меры безопасности в каждом офисе, решая, стоит ли пытаться проникнуть в помещение.Если они заметят, что их посещение записывается только на бумаге, они могут с большей вероятностью предпринять попытку кражи со взломом. Системы контроля доступа и надлежащее управление посетителями, которые часто сочетаются с видеонаблюдением, с большей вероятностью удерживают их подальше и отправляют на поиски более уязвимых офисов в качестве потенциальных целей.

Бизнес-преимущества управления посетителями

Не стоит недооценивать влияние систем управления посетителями на производительность и контроль ресурсов. Отслеживание и измерение данных, извлеченных из вашей системы управления посетителями, предлагает прямое представление о количестве посетителей, которые вы получаете в разных временных масштабах, и может помочь вам сосредоточить внимание на наиболее активной клиентской базе. Знание движения посетителей также может помочь вам оптимизировать ваш офис для людей, которые заходят внутрь. Иногда грамотная система управления посетителями — это не только удобство, но и необходимый инструмент. Возможно, вам просто нужно выполнить определенные юридические требования и стандарты безопасности, особенно если вы являетесь владельцем компании, которая обрабатывает конфиденциальные данные или информацию о клиентах. У вас есть реальная потребность в безопасности, а специальная лицензия или сертификат для работы в более рискованных отраслях, таких как здравоохранение, финансы и утвержденные поставщики, невозможны без надежной системы управления посетителями офиса.Это вложение, которое поможет вам получить вознаграждение в долгосрочной перспективе.

Знание движения посетителей также может помочь вам оптимизировать ваш офис для людей, которые заходят внутрь. Иногда грамотная система управления посетителями — это не только удобство, но и необходимый инструмент. Возможно, вам просто нужно выполнить определенные юридические требования и стандарты безопасности, особенно если вы являетесь владельцем компании, которая обрабатывает конфиденциальные данные или информацию о клиентах. У вас есть реальная потребность в безопасности, а специальная лицензия или сертификат для работы в более рискованных отраслях, таких как здравоохранение, финансы и утвержденные поставщики, невозможны без надежной системы управления посетителями офиса.Это вложение, которое поможет вам получить вознаграждение в долгосрочной перспективе.

Проверка этих данных также поможет вам решить, кого следует снова пригласить в ваше пространство. Например, время, проведенное внутри, является надежным показателем того, насколько эффективна команда технического обслуживания. Если определенный невысокий ремонт занимает всего полчаса для одного подрядчика и два часа для другой сервисной компании, данные контроля доступа посетителей могут помочь вам выбрать более эффективный ремонт для долгосрочного контракта. Точно так же, если посетитель вызывает тревогу в вашем пространстве, вы можете отозвать его доступ и отказать ему в возможности войти снова.

Если определенный невысокий ремонт занимает всего полчаса для одного подрядчика и два часа для другой сервисной компании, данные контроля доступа посетителей могут помочь вам выбрать более эффективный ремонт для долгосрочного контракта. Точно так же, если посетитель вызывает тревогу в вашем пространстве, вы можете отозвать его доступ и отказать ему в возможности войти снова.

Управление зданиями с низким и средним уровнем безопасности

Сотрудники проводят большую часть своих дней в офисе, и вы, как работодатель, вероятно, хотите, чтобы это время проводилось продуктивно. Весь объект должен обеспечивать возможность кропотливой и тщательной работы и раскрывать лучшие качества всех ваших сотрудников, а также быть доступным, безопасным и энергоэффективным. Таким образом, контроль доступа посетителей — это невероятно важный вопрос, который необходимо учитывать, особенно с этой точки зрения. Хотя комфорт может быть приоритетом для офисного здания, которое требует только низкого или среднего уровня проверки, система управления посетителями офиса может помочь как в простоте использования, так и в обеспечении физической безопасности.

Если ваше офисное здание относится к категории низкого или среднего риска, данные, которые позволяют вам вести бизнес, скорее всего, будут легко переданы или даже публично раскрыты, по крайней мере, до определенного предела. Таким образом, потеря этих конфиденциальных данных не нанесет серьезного ущерба вашей репутации или финансам или, по крайней мере, не нанесет вам серьезного вреда. Однако вы не должны расслабляться в защите этой информации. В конце концов, лучше полностью избегать нарушений, чем реагировать на них. Как правило, офисные здания с такими уровнями безопасности могут избежать хлопот, связанных с созданием чрезмерной системы контроля доступа посетителей, особенно такой, которая потребует специального лицензирования или многофакторной аутентификации посетителей.Но даже если вам не нужно соответствовать необходимым критериям для юридических аудитов безопасности, ваша система управления посетителями должна включать следующие минимальные элементы:

- Система управления пропусками посетителей на стойке регистрации

- Специальное программное обеспечение системы управления посетителями

- Посетитель принтер для бейджей, который должен уметь кодировать бумажные бейджи

- Карты доступа для печати, которые работают с вашими считывателями карт

- Система видеонаблюдения для наблюдения за периметром здания, точками доступа и местами общего пользования

- Контроль доступа к парковке или гаражу

- Центральная панель или система контроля доступа посетителей

- Датчики движения и другие входы сигналов тревоги

- Считыватели доступа в каждой критической точке доступа

- Способ обращения в соответствующие органы вашей системы в случае взлома или взлома

В зависимости от потребностей вашего бизнеса вы можете решить обновить или уменьшить размер этих систем. Тем не менее, это хорошее место для начала.Например, малые предприятия, которые работают в жилых зданиях и образовательных или институциональных организациях, вероятно, будут находиться в нижней части шкалы классификации безопасности, в то время как корпоративные аванпосты и промышленные, химические или исследовательские предприятия будут находиться в верхней части шкалы. Для очень больших коммерческих зданий важно учитывать, как автоматизированная система управления посетителями может быть интегрирована в общую систему автоматизации здания. Вы также можете включить опции для мониторинга и управления системами отопления, вентиляции и кондиционирования воздуха и освещения в качестве меры энергоэффективности.

Тем не менее, это хорошее место для начала.Например, малые предприятия, которые работают в жилых зданиях и образовательных или институциональных организациях, вероятно, будут находиться в нижней части шкалы классификации безопасности, в то время как корпоративные аванпосты и промышленные, химические или исследовательские предприятия будут находиться в верхней части шкалы. Для очень больших коммерческих зданий важно учитывать, как автоматизированная система управления посетителями может быть интегрирована в общую систему автоматизации здания. Вы также можете включить опции для мониторинга и управления системами отопления, вентиляции и кондиционирования воздуха и освещения в качестве меры энергоэффективности.

Офисные здания с высоким уровнем безопасности обычно требуют более совершенной защиты данных и других активов по закону. Частично эти требования выполняются за счет найма обученного персонала и проведения регулярных отчетов и проверок с официальными органами. Если вам нужен пример аудита физической безопасности. Важной частью этого также является строгая система управления посетителями. Потеря данных или атака на систему может значительно поставить под угрозу будущее, безопасность и бюджет любой организации с высоким уровнем риска, и такое событие также может отрицательно повлиять на людей и ресурсы, которые важны для заинтересованных сторон, клиентов и инвесторов.Все это означает, что риска, возникающего из-за неадекватной системы контроля доступа посетителей, достаточно, чтобы потенциально привести к серьезным судебным разбирательствам или расследованиям, огромным финансовым потерям и пагубным последствиям для здоровья и безопасности ваших сотрудников.

Важной частью этого также является строгая система управления посетителями. Потеря данных или атака на систему может значительно поставить под угрозу будущее, безопасность и бюджет любой организации с высоким уровнем риска, и такое событие также может отрицательно повлиять на людей и ресурсы, которые важны для заинтересованных сторон, клиентов и инвесторов.Все это означает, что риска, возникающего из-за неадекватной системы контроля доступа посетителей, достаточно, чтобы потенциально привести к серьезным судебным разбирательствам или расследованиям, огромным финансовым потерям и пагубным последствиям для здоровья и безопасности ваших сотрудников.

Представьте на мгновение последствия неправильной системы управления посетителями в здании, в котором находится лаборатория. Если кто-то может просто зайти внутрь или получить доступ к высокозащищенным зонам из-за некорректной системы доступа, грабители или хакеры могут уйти с очень конфиденциальной информацией или отраслевыми секретами, что может разрушить любой бизнес. Очевидно, что лучше полностью избегать подобных ситуаций. Когда вы отвечаете за разработку системы управления посетителями для офиса с высокой степенью риска, следуйте примеру общественных зданий, чтобы создать структуру безопасности, которая соответствует вашим потребностям, адаптируя дизайн к наиболее выгодной форме для вашего собственного бизнеса. Используйте эти важные требования безопасности при настройке системы управления посетителями в офисе с высоким уровнем безопасности:

Очевидно, что лучше полностью избегать подобных ситуаций. Когда вы отвечаете за разработку системы управления посетителями для офиса с высокой степенью риска, следуйте примеру общественных зданий, чтобы создать структуру безопасности, которая соответствует вашим потребностям, адаптируя дизайн к наиболее выгодной форме для вашего собственного бизнеса. Используйте эти важные требования безопасности при настройке системы управления посетителями в офисе с высоким уровнем безопасности:

- Защита периметра, включая соответствующие ограждения, турникеты, двери и замки

- Персонал службы безопасности для поддержки видеонаблюдения и срабатывания сигнализации

- Контроль доступа посетителей на основе полномочий, который является наиболее строгим типом системы такого типа

- Комплексные, четко обозначенные уровни допуска для персонала

- Экстренные побеги и сигнализация на всех точках доступа

- План реагирования на инциденты с регулярным тестированием

- Частое обучение персонала безопасности

- Строгие стандарты парковки с персонализированными пропусками для посетителей, клиентов и персонала

- Двухфакторная аутентификация для безопасных помещений и зон

- Резервные копии отчетов журнала системы управления посетителями

Заключение

Выделенный посетитель система управления — секретное оружие безопасный офис в Нью-Йорке. Хотя много энергии тратится на то, чтобы сделать работу сотрудников более безопасной, внимание к посетителям помогает им не использовать ваше доверие как инструмент для получения доступа к вашим защищенным файлам и данным. Стоит приложить дополнительные усилия, чтобы потратить время на создание комплексного плана, включающего контроль доступа, специальные меры безопасности и множество резервных копий для каждого компонента.

Хотя много энергии тратится на то, чтобы сделать работу сотрудников более безопасной, внимание к посетителям помогает им не использовать ваше доверие как инструмент для получения доступа к вашим защищенным файлам и данным. Стоит приложить дополнительные усилия, чтобы потратить время на создание комплексного плана, включающего контроль доступа, специальные меры безопасности и множество резервных копий для каждого компонента.

Что такое безопасность API?

Безопасность API — это защита целостности API-интерфейсов — как тех, которыми вы владеете, так и тех, которые вы используете.Но что это значит?

Что ж, вы, наверное, слышали об Интернете вещей (IoT), где вычислительная мощность встроена в повседневные объекты. Интернет вещей позволяет подключить ваш телефон к холодильнику, чтобы, останавливаясь в продуктовом магазине по дороге домой, вы точно знали, что вам нужно для этого импровизированного званого обеда за час. Или, может быть, вы являетесь частью команды DevOps, которая использует микросервисы и контейнеры для создания и развертывания устаревших и облачных приложений быстрым итеративным способом. API-интерфейсы — один из наиболее распространенных способов взаимодействия микросервисов и контейнеров, как и системы и приложения. По мере того, как интеграция и взаимосвязь становятся все более важными, становятся все более важными API.

API-интерфейсы — один из наиболее распространенных способов взаимодействия микросервисов и контейнеров, как и системы и приложения. По мере того, как интеграция и взаимосвязь становятся все более важными, становятся все более важными API.

Почему важна безопасность API?

Компании используют API-интерфейсы для подключения служб и передачи данных. Сломанные, открытые или взломанные API являются причиной серьезных утечек данных. Они раскрывают конфиденциальные медицинские, финансовые и личные данные для всеобщего пользования. При этом не все данные одинаковы и не должны быть защищены одинаково.Ваш подход к безопасности API будет зависеть от того, какие данные передаются.

Если ваш API подключается к стороннему приложению, узнайте, как это приложение передает информацию обратно в Интернет. Если использовать приведенный выше пример, возможно, вас не волнует, узнает ли кто-то, что у вас в холодильнике, но если они используют тот же API для отслеживания вашего местоположения, вас это может беспокоить больше.

Что такое безопасность веб-API? Безопасность REST API и безопасность SOAP API.

Безопасность веб-API касается передачи данных через API, подключенные к Интернету.OAuth (открытая авторизация) — это открытый стандарт делегирования доступа. Это позволяет пользователям предоставлять сторонним доступ к веб-ресурсам без необходимости сообщать пароли. OAuth — это технологический стандарт, который позволяет вам публиковать видео компиляции «живота корги» в социальных сетях с помощью одной кнопки «Поделиться».

Большинство реализаций API являются либо REST (передача репрезентативного состояния), либо SOAP (протокол простого доступа к объектам).

REST API используют протокол HTTP и поддерживают шифрование TLS.TLS — это стандарт, который сохраняет конфиденциальность подключения к Интернету и проверяет, что данные, передаваемые между двумя системами (сервером и сервером или сервером и клиентом), зашифрованы и не изменены. Это означает, что хакер, пытающийся раскрыть информацию о вашей кредитной карте на веб-сайте покупок, не может ни прочитать ваши данные, ни изменить их. Вы знаете, защищен ли веб-сайт с помощью TLS, если URL-адрес начинается с «HTTPS» (безопасный протокол передачи гипертекста).

Вы знаете, защищен ли веб-сайт с помощью TLS, если URL-адрес начинается с «HTTPS» (безопасный протокол передачи гипертекста).

REST API также используют нотацию объектов JavaScript (JSON), которая представляет собой формат файла, упрощающий передачу данных через веб-браузеры.Благодаря использованию HTTP и JSON API REST не нуждаются в хранении или переупаковке данных, что делает их намного быстрее, чем API SOAP.

API-интерфейсы SOAP используют встроенные протоколы, известные как безопасность веб-служб (WS Security). Эти протоколы определяют набор правил, основанный на конфиденциальности и аутентификации. API-интерфейсы SOAP поддерживают стандарты, установленные двумя основными международными организациями по стандартизации, Организацией по развитию стандартов структурированной информации (OASIS) и Консорциумом World Wide Web (W3C). Они используют комбинацию шифрования XML, подписей XML и токенов SAML для проверки аутентификации и авторизации.В целом, API-интерфейсы SOAP хвалят за наличие более комплексных мер безопасности, но они также требуют большего управления. По этим причинам API-интерфейсы SOAP рекомендуются организациям, работающим с конфиденциальными данными.

По этим причинам API-интерфейсы SOAP рекомендуются организациям, работающим с конфиденциальными данными.

Каковы наиболее распространенные передовые методы обеспечения безопасности API?

Скорее всего, вы не храните сбережения под матрасом. Большинство людей хранят деньги в надежной среде (в банке) и используют отдельные методы для авторизации и аутентификации платежей. Безопасность API аналогична.Вам нужна надежная среда с политиками аутентификации и авторизации.

Вот некоторые из наиболее распространенных способов повышения безопасности API:

- Используйте токены . Установите доверенные удостоверения, а затем управляйте доступом к службам и ресурсам с помощью маркеров, назначенных этим удостоверениям.

- Использовать шифрование и подписи . Зашифруйте свои данные, используя такой метод, как TLS (см. Выше). Требовать подписи, чтобы гарантировать, что правильные пользователи расшифровывают и изменяют ваши данные, и никто другой.

- Выявить уязвимости . Будьте в курсе своей операционной системы, сети, драйверов и компонентов API. Узнайте, как все работает вместе, и определите слабые места, которые можно использовать для взлома ваших API. Используйте снифферы для обнаружения проблем безопасности и отслеживания утечек данных.

- Использовать квоты и регулирование . Установите квоты на то, как часто ваш API может быть вызван, и отслеживайте его использование в истории. Дополнительные вызовы API могут указывать на то, что им злоупотребляют. Это также может быть программная ошибка, такая как вызов API в бесконечном цикле.Создайте правила для регулирования, чтобы защитить свои API от скачков и атак типа «отказ в обслуживании».

- Использовать шлюз API . Шлюзы API действуют как основная точка принуждения к трафику API. Хороший шлюз позволит вам аутентифицировать трафик, а также контролировать и анализировать использование ваших API.

Управление API и безопасность

Наконец, безопасность API часто сводится к хорошему управлению API. Многие платформы управления API поддерживают три типа схем безопасности.Это:

Многие платформы управления API поддерживают три типа схем безопасности.Это:

- Ключ API , который представляет собой строку с одним маркером (то есть небольшое аппаратное устройство, которое предоставляет уникальную информацию для аутентификации).

- Базовая аутентификация (APP ID / APP Key), которая представляет собой решение с двумя строками токенов (то есть имя пользователя и пароль).

- OpenID Connect (OIDC), который представляет собой простой уровень идентификации поверх популярной структуры OAuth (т.е. он проверяет пользователя, получая базовую информацию профиля и используя сервер аутентификации).

Когда вы выбираете диспетчер API, знайте, какие и сколько из этих схем безопасности он может обрабатывать, и имейте план того, как вы можете включить методы обеспечения безопасности API, описанные выше.

Почему стоит выбрать Red Hat для управления и безопасности API

Утечки данных страшны, но вы можете предпринять шаги для повышения безопасности. API стоит затраченных усилий, вам просто нужно знать, что искать. Во многом это сводится к постоянным мерам безопасности, заданию правильных вопросов, знанию того, какие области требуют внимания, и использованию диспетчера API, которому вы можете доверять.Мы здесь, чтобы помочь.

API стоит затраченных усилий, вам просто нужно знать, что искать. Во многом это сводится к постоянным мерам безопасности, заданию правильных вопросов, знанию того, какие области требуют внимания, и использованию диспетчера API, которому вы можете доверять.Мы здесь, чтобы помочь.

В Red Hat мы рекомендуем наш удостоенный наград Red Hat 3scale API Management. Он включает:

- Менеджер API, который управляет API, приложениями и ролями разработчика

- Менеджер трафика (шлюз API), который применяет политики от менеджера API

- Концентратор провайдера идентификации (IDP), который поддерживает широкий диапазон протоколов аутентификации

На шлюзе API Red Hat 3scale API Management декодирует токены с отметками времени, срок действия которых истекает; проверяет правильность идентификации клиента; и подтверждает подпись открытым ключом.

Что такое перечисление? — Infosec Resources

Перечисление определяется как процесс, который устанавливает активное соединение с целевыми хостами для обнаружения потенциальных векторов атаки в системе, и то же самое можно использовать для дальнейшего использования системы.

используется для сбора следующих

- Имена пользователей, имена групп

- Имена хостов

- Сетевые ресурсы и услуги

- IP-таблицы и таблицы маршрутизации

- Сервисные настройки и конфигурации аудита

- Приложение и баннеры

- Детали SNMP и DNS

Значение перебора

Перечислениечасто рассматривается как критический этап тестирования на проникновение, поскольку результат перечисления может быть использован непосредственно для использования системы.

Перечислимый класс

Перечисление может быть выполнено ниже.

- Перечисление NetBios

- Перечисление SNMP

- Перечисление LDAP

- Перечисление NTP

- Перечисление SMTP

- Перечисление DNS

- Перечисление Windows

- Перечисление UNIX / Linux

Остальная часть документа объясняет каждое из перечисленных выше средств, а также инструменты и средства управления для их предотвращения.

Что такое NetBIOS?

NetBIOS означает Net work B asic I nput O utput S ystem. IBM разработала его вместе с Sytek. Основная цель NetBIOS была разработана как интерфейс прикладного программирования (API) для обеспечения доступа к ресурсам локальной сети для программного обеспечения клиента.

Соглашение об именах NetBIOS начинается со строки из 16 символов ASCII, используемой для идентификации сетевых устройств через TCP / IP; Для имени устройства используется 15 символов, а 16 -й символ зарезервирован для типа записи службы или имени.

Описание перечисления NetBIOS

Программное обеспечение NetBIOS работает через порт 139 в операционной системе Windows. Для перечисления NetBIOS поверх операционной системы Windows необходимо включить службу файлов и принтеров. Злоумышленник может выполнить на удаленном компьютере следующее.

- Выберите чтение или запись на удаленный компьютер в зависимости от доступности общих ресурсов

- Запустить атаку отказа в обслуживании (DoS) на удаленном компьютере

- Перечислить политики паролей на удаленном компьютере

Средства перечисления NetBIOS

В следующей таблице показан список инструментов для выполнения перечисления NetBIOS:

Средства управления безопасностью NetBIOS

Ниже приведены меры безопасности для предотвращения атак перечисления NetBIOS

- Сведите к минимуму поверхность атаки, сведя к минимуму ненужные службы, такие как блок сообщений сервера (SMB).

- Удалите общий доступ к файлам и принтерам в ОС Windows.

Что такое SNMP?

SNMP означает S Imple N etwork M anagement P rotocol — протокол прикладного уровня, который работает на U ser D atagram P rotocol (UDP) . Он используется для управления сетевыми устройствами, которые работают на уровне IP, например маршрутизаторами. SNMP основан на архитектуре клиент-сервер, где клиент или агент SNMP находится на каждом сетевом устройстве и взаимодействует с управляющей станцией SNMP посредством запросов и ответов.И запрос, и ответы SNMP — это настраиваемые переменные, доступные программному обеспечению агента. SNMP содержит два пароля для аутентификации агентов перед настройкой переменных и для доступа к агенту SNMP со станции управления.

Он используется для управления сетевыми устройствами, которые работают на уровне IP, например маршрутизаторами. SNMP основан на архитектуре клиент-сервер, где клиент или агент SNMP находится на каждом сетевом устройстве и взаимодействует с управляющей станцией SNMP посредством запросов и ответов.И запрос, и ответы SNMP — это настраиваемые переменные, доступные программному обеспечению агента. SNMP содержит два пароля для аутентификации агентов перед настройкой переменных и для доступа к агенту SNMP со станции управления.

Пароли SNMP:

- Чтение Строка сообщества является общедоступной, и конфигурацию устройства можно просмотреть с этим паролем

- Строка сообщества чтения / записи является частной, и с помощью этого пароля можно изменить конфигурацию устройства.

SNMP использует внутреннюю виртуальную иерархическую базу данных для управления сетевыми объектами и называется M anagement I nformation B ase ( MIB ). MIB содержит древовидную структуру, а идентификатор объекта однозначно представляет каждый сетевой объект. Сетевые объекты можно просматривать или изменять на основе паролей SNMP.

MIB содержит древовидную структуру, а идентификатор объекта однозначно представляет каждый сетевой объект. Сетевые объекты можно просматривать или изменять на основе паролей SNMP.

Перечисление SNMP

Пароль SNMP по умолчанию позволяет злоумышленникам просматривать или изменять параметры конфигурации SMMP.Злоумышленники могут перечислить SNMP на удаленных сетевых устройствах для:

- Информация о сетевых ресурсах, таких как маршрутизаторы, общие ресурсы, устройства и т. Д.

- ARP и таблицы маршрутизации

- Информация об устройстве

- Статистика трафика и т. Д.

Средства перечисления SNMP

В следующей таблице показан список инструментов для выполнения перечисления SNMP:

Средства контроля безопасности SMTP

Ниже приведены меры безопасности для предотвращения атак перечисления SNMP

- Свести к минимуму поверхность атаки, удалив агентов SNMP там, где они не нужны

- Изменить строку общедоступного сообщества по умолчанию

- Обновление до SNMPv3, который шифрует строки и сообщения сообщества

- Реализовать групповую политику для дополнительного ограничения анонимных подключений

- Внедрить брандмауэр для ограничения ненужных подключений

- Реализовать фильтрацию IPSec

- Блокировать доступ к портам TCP / UDP 161

- Шифрование и аутентификация с использованием IPSEC

Что такое LDAP?

LDAP означает L ight W восемь D irectory A ccess P rotocol и это Интернет-протокол для доступа к распределенным службам каталогов, таким как Active Directory или OpenLDAP и т. Д.Служба каталогов — это иерархическая и логическая структура для хранения записей пользователей. LDAP основан на клиентской и серверной архитектуре. LDAP передает через TCP, и информация передается между клиентом и сервером с использованием основных правил кодирования (BER).

Д.Служба каталогов — это иерархическая и логическая структура для хранения записей пользователей. LDAP основан на клиентской и серверной архитектуре. LDAP передает через TCP, и информация передается между клиентом и сервером с использованием основных правил кодирования (BER).

Перечисление LDAP

LDAP поддерживает анонимный удаленный запрос на сервере. Запрос будет раскрывать конфиденциальную информацию, такую как имена пользователей, адрес, контактные данные, сведения об отделе и т. Д.

Средства перечисления LDAP

В следующей таблице показан список инструментов для выполнения перечисления LDAP:

Средства контроля безопасности LDAP

Ниже приведены меры безопасности для предотвращения атак перечисления LDAP

- Использовать SSL для шифрования связи LDAP

- Используйте Kerberos для ограничения доступа к известным пользователям

- Включить блокировку учетной записи для ограничения брутфорса

Что такое NTP?

NTP — это протокол сетевого времени, предназначенный для синхронизации часов сетевых компьютеров. NTP может достичь точности 200 миллисекунд или лучше в локальных сетях в идеальных условиях. NTP может поддерживать время с точностью до десяти миллисекунд (1/100 секунды) через Интернет. NTP основан на архитектуре агент-сервер, где агент запрашивает сервер NTP, и работает по протоколу дейтаграмм пользователя (UDP) и хорошо известному порту 123.

NTP может достичь точности 200 миллисекунд или лучше в локальных сетях в идеальных условиях. NTP может поддерживать время с точностью до десяти миллисекунд (1/100 секунды) через Интернет. NTP основан на архитектуре агент-сервер, где агент запрашивает сервер NTP, и работает по протоколу дейтаграмм пользователя (UDP) и хорошо известному порту 123.

Перечисление NTP

Злоумышленник может перечислить следующую информацию, запросив сервер NTP.

- Список хостов, подключенных к серверу NTP

- Используемые IP-адреса внутренних клиентов, имена хостов и операционная система.

Средства перечисления NTP

В следующей таблице показан список инструментов для выполнения перечисления NTP:

| Sl. No. | Название инструмента | Описание / веб-ссылки |

| 01 | ntptrace | Запрос для определения, откуда сервер NTP обновляет свое время и отслеживает цепочку серверов NTP от источника |

| 02 | ntpdc | Запросить ntp Deamon о его текущем состоянии и запросить изменения в состоянии |

| 03 | NTPQ | Отслеживает операции NTP daemon ntpd и определяет производительность |

NTP Меры безопасности

Ниже приведены меры безопасности для предотвращения атак перечисления NTP.

- Ограничить использование NTP и разрешить использование NTPSec там, где это возможно

- Фильтрация трафика с помощью IPTables

- Включить ведение журнала сообщений и событий

Что такое SMTP?

SMTP означает S Imple M ail T ransfer P rotocol и предназначен для передачи электронной почты (E-Mail).SMTP основан на архитектуре клиент-сервер и работает по протоколу управления передачей (TCP) на хорошо известном порту номер 25. SMTP использует серверы почтового обмена (MX) для отправки почты через службу доменных имен, однако, если сервер MX не обнаружен; SMTP вернется и попробует записи A или SRV.

Перечисление SMTP

SMTP предоставляет три встроенных команды

- VRFY — проверка пользователей на SMTP-серверах

- EXPN — Адреса доставки псевдонимов и списки рассылки

- RCPT TO — Определяет получателей сообщения

Серверы SMTP по-разному реагируют на команды, упомянутые выше, и перечисление SMTP возможно из-за различных ответов. Злоумышленники могут определить допустимых пользователей на SMTP-серверах с помощью того же метода.

Злоумышленники могут определить допустимых пользователей на SMTP-серверах с помощью того же метода.

Средства перечисления SMTP

В следующей таблице показан список инструментов для выполнения перечисления SMTP:

Средства контроля безопасности SMTP

Ниже приведены меры безопасности для предотвращения атак перебора SMTP.

- Игнорировать ответы по электронной почте от неизвестных получателей

- Отключить функцию открытого реле

- Удалять любую конфиденциальную информацию, такую как почтовый сервер и локальный хост, в ответах на почту

Что такое DNS?

DNS означает D omain N ame S service, и он в первую очередь разработан как иерархическая децентрализованная распределенная система именования для компьютеров, служб или любых ресурсов, подключенных к сети.DNS преобразует имена хостов в соответствующие IP-адреса и наоборот. DNS внутренне поддерживает базу данных для хранения записей. Ниже приведены наиболее часто используемые типы записей в DNS.

DNS внутренне поддерживает базу данных для хранения записей. Ниже приведены наиболее часто используемые типы записей в DNS.

- Начало полномочий (SOA),

- IP-адресов (A и AAAA),

- почтовых обменников SMTP (MX),

- Серверы имён (NS),

- Указатели для обратного поиска DNS (PTR) и

- Псевдонимы доменного имени (CNAME)

DNS работает как для UDP, так и для TCP на известном порту 53.Он использует UDP для разрешения запросов и TCP для передачи зон. Перенос зоны DNS позволяет базам данных DNS реплицировать часть базы данных с первичного сервера на вторичный сервер. Передача зоны DNS должна быть разрешена только другими проверенными вторичными DNS-серверами, выступающими в качестве клиентов.

Перечисление DNS

Перечисление DNS возможно путем отправки запроса на перенос зоны первичному серверу DNS, выдавшему себя за клиента. Он раскрывает конфиденциальные записи домена в ответ на запрос.

Средства перечисления DNS

В следующей таблице показан список инструментов для выполнения перечисления DNS:

DNS Контроль безопасности

Ниже приведены меры безопасности для предотвращения атак перечисления DNS

- Настройте DNS-серверы так, чтобы они не отправляли передачи зон DNS на узлы, не прошедшие проверку подлинности.

- Убедитесь, что передача зоны DNS не содержит информации HINFO

- Обязательно обрезать файлы зоны DNS, чтобы предотвратить раскрытие ненужной информации

Перечисление Windows

СистемуWindows Operations можно перечислить с помощью нескольких инструментов от Sysinternals.Многие другие инструменты sysinternal можно загрузить по следующему URL-адресу https://technet.microsoft.com/en-in/sysinternals/bb545021.aspx. Следующий список — это список некоторых важных утилит.

Sl. No. No. | Название инструмента | Описание / веб-ссылки |

| 01 | PsExec | Выполнять процессы на удаленном компьютере |

| 02 | PsFile | Показывает список файлов, открытых удаленно. |

| 03 | PsGetSid | Преобразование SID в отображаемое имя и наоборот |

| 04 | PsKill | Убить процессы на локальном или удаленном компьютере |

| 05 | PsInfo | Отображает установку, дату установки, сборку ядра, физическую память, тип и количество процессоров и т. Д. |

| 06 | PsList | Отображает статистику процессов, ЦП, памяти и потоков |

| 07 | Пс вошли в систему | Отображает локальных и удаленных зарегистрированных пользователей |

| 08 | PsLogList | Просмотр журналов событий |

Элементы управления безопасностью Windows

Ниже приведены меры безопасности для предотвращения атак перечисления Windows

- Минимизируйте поверхность атаки, удалив все ненужные или неиспользуемые службы

- Убедитесь, что брандмауэр Windows настроен для ограничения доступа

Перечисление UNIX или Linux

Операционная система UNIX или Linux может быть перечислена с помощью нескольких утилит командной строки, предоставляемых ОС. Ниже представлен список утилит.

Ниже представлен список утилит.

| Sl. No. | Название инструмента | Описание / веб-ссылки |

| 01 | Палец | Перечислить пользователей на удаленном компьютере |

| 02 | rpcInfo | Перечислить удаленный вызов процедуры |

| 03 | rpcclient | Перечислить имена пользователей в Linux |

| 04 | шоумаунт | Перечислить список общих каталогов |

| 05 | Enum4Linux | https: // labs.portcullis.co.uk/tools/enum4linux/ |

LINUX Средства контроля безопасности

Ниже приведены меры безопасности для предотвращения атак перечисления Linux

- Минимизируйте поверхность атаки, удалив все ненужные или неиспользуемые службы

- Убедитесь, что IPTables настроен на ограничение доступа

При покупке недорогих предметов мебели в спальню ребенку, стоит обратить снимание на фабрики, занимающиеся производством ватных матрасов.

При покупке недорогих предметов мебели в спальню ребенку, стоит обратить снимание на фабрики, занимающиеся производством ватных матрасов.